- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

内部ネットワークでもトラフィック可視化や感染防止対策が必要な理由

- LIVEcommunity

- Japan Community

- Information by Market

- 公共市場向け情報

- 内部ネットワークでもトラフィック可視化や感染防止対策が必要な理由

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

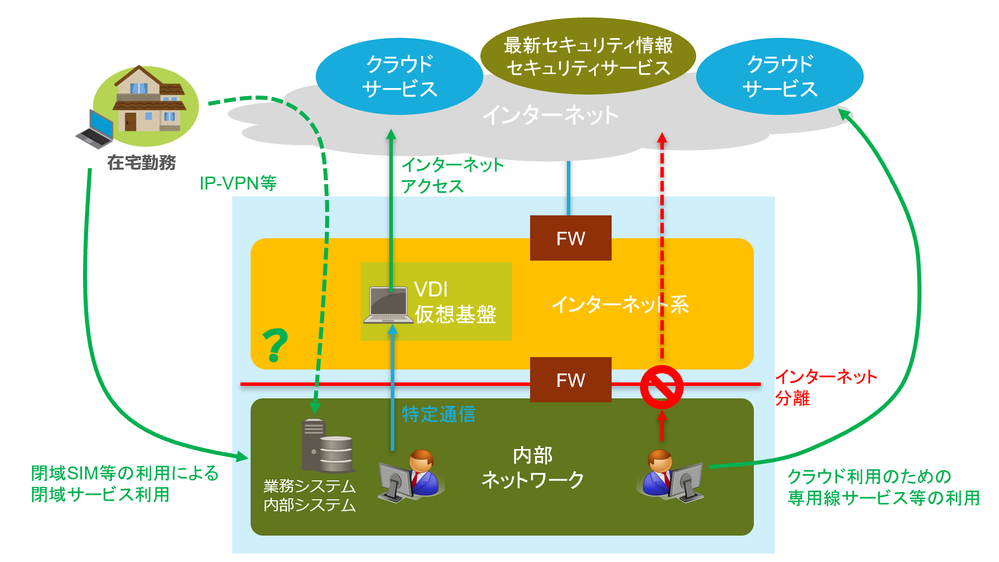

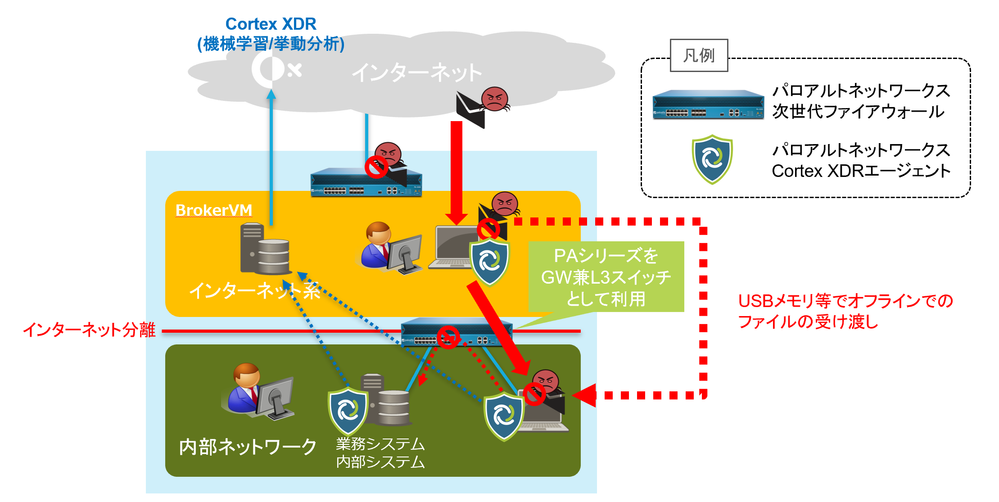

年金機構の情報漏洩をきっかけに国内では自治体を始めとして、教育委員会、病院などのITインフラではセキュリティ対策が進んでいます。これは非常に良いことですが、その対策の目玉として、ネットワーク分離やインターネット分離の手法が採用され多用されています。具体的には、以下の図にあるように、自治体での強靭化による個人番号利用事務系、LGWAN系とインターネット系の3層分離、教育委員会では校務系、校務外部接続系と学習系の3層分離などです。また、以前から医療機関では、HIS系と呼ばれる内部電子カルテなどを利用する内部ネットワークはインターネット分離されているケースが多いです。

セキュリティ的観点では、インターネットと分離することで、かなりの情報漏洩リスクの低減できます。しかし、その反面、昨今のパブリッククラウドの利活用や働き方改革への対応に苦慮しています。また最新のセキュリティ情報などインターネットを利用したサービスが増加する中、それらの恩恵を受けにくいITインフラになっています。

このインターネット分離された環境からインターネットアクセスする対策として、VDIなどで踏み台的な仮想クライアント環境を整備したり、インターネット上のクラウドサービス利用のためにクラウドサービスに閉域接続できる回線サービスの利用を検討されているケースも多いですが、それら費用もインターネット分離することにより発生してる追加コストと考えられます。

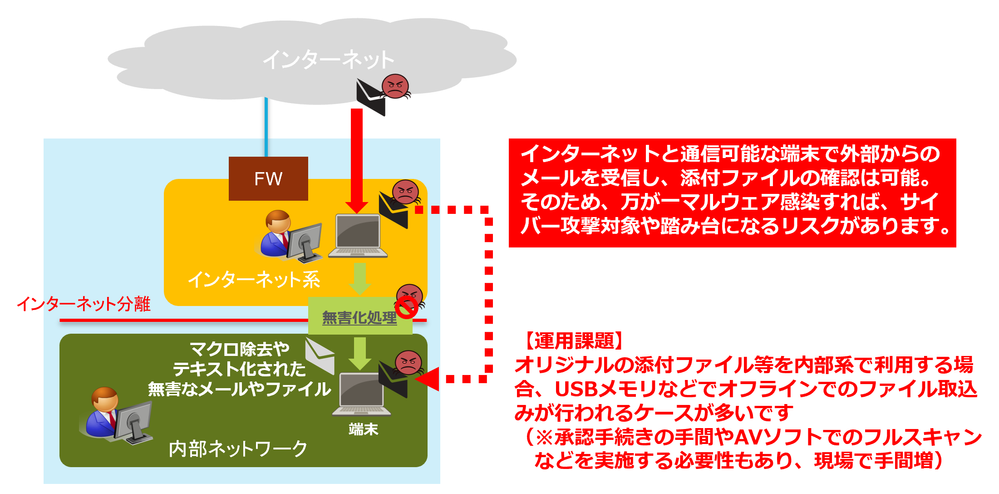

また、ネットワーク分離に伴う対応策の一つがファイルの「無害化」です。ネットワーク分離し、内部ネットワークをセキュアにするためにマルウェアなどを持ち込ませないための対策です。内部ネットワークに持ち込む時には、ファイルをテキスト化や画像化して、「無害」なファイルに変換し持ち込むという方法です。しかし、この方法にも懸念があります。それは業務上受信したファイルを編集したい場合など、オリジナルのファイルを持ち込む必要がある場合があることです。そのため、現場では、USBなどでオフラインでファイルを内部ネットワークに持ち込んでいます。現場でできる対応としては、アンチウィルスソフトウェアでスキャンを行うことです。しかし、昨今のマルウェアはアンチウィルスソフトで検知や防御できないことで感染しているため、アンチウィルスソフトウェアでのスキャンは気休め程度の効果しかありません。

今後の課題

今後考えなければならないのは、セキュリティ対策とITインフラの利便性とのバランスです。セキュリティ対策は必須ですが、ネットワークを分離し、インターネットと分断する対策を取ることで今後インターネットやIT技術の恩恵を受けずらくなり、また、分離されていることによる追加のインフラコストも増加し、結果として職員や組織の生産性が上がらない懸念があるということです。

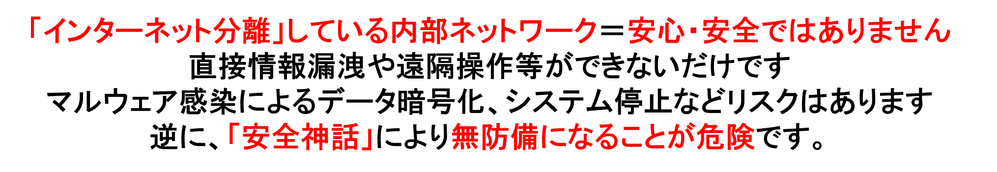

また、さらなるリスクとして、インターネット分離されたネットワークは安全であるということで、セキュリティ対策をほとんど行わず、また、トラフィック可視化などの対策も全くとられないことです。そのため、万が一USBメモリや持ち込み端末からマルウェアが侵入して感染した場合、問題は明確な被害が出るまで感染に気づけないことです。内部システムには重要な情報がありますが、万が一ランサムウェアに感染し、データが暗号化されたり、電子カルテのシステムがダウンする可能性があります。また、何ら対策がなされていなければ、感染ルートや感染源の特定も不可能になり、再発防止策を検討することもできません。そうなると、考えうるすべての対策を取らざるえなくなり、さらに利便性の悪いシステムにならざるを得なくなります。

そういうことにならないためには、インターネット分離を行っている内部ネットワークでも、トラフィックの可視化や感染の早期検知ができる仕組みが必要です。

内部ネットワークでも感染したことを早期に検知するための方法としては以下があります。

1. 端末に振る舞い検知型のエンドポイントセキュリティ製品を導入する

具体的な製品としては「Cortex XDR」になります。Cortex XDRは端末にエージェントをインストールすることで、端末に対する防御と振る舞い検知、さらに機械学習に基づく挙動分析に対応しています。Cortex XDRは、クラウドベースのソリューションのため、各端末はインターネット接続が基本ですが、インターネット接続がない端末の場合、BrokerVMというプロキシ動作行うサーバーを経由することで利用が可能です。

2. 内部トラフィックを監視し、C&C通信や探索等の不審な通信の有無を監視する

インターネット接続部だけではなく、内部ネットワークのL3スイッチとしてパロアルトネットワークスの次世代ファイアウォールを利用する。Cortex XDRにログを送出することで、機械分析/挙動分析も可能となり、マルウェアの検知だけではなく、普段行っていない大きなサイズのファイル転送などの不審な挙動の検出も可能となります。もし、L3スイッチとしてPAシリーズの導入が困難な場合には、既設のL3スイッチのミラーポートを利用して、トラフィックを次世代ファイアウォールに送り、トラフィックの可視化を行う方法があります。尚、可視化だけを行った場合、万が一危険な通信を検知すると防御まではできないため、即座に対処を行う必要があるため、運用負担が増してしまうため、インラインで次世代ファイアウォールを導入することをお勧めいたします。

また、根本的な視点では、今後セキュリティを考慮したITインフラの設計における大きな選択肢としては、以下の2つがあります。

1. 業務の中心となるネットワーク(=内部ネットワーク)はインターネット分離し続ける。クラウドサービスなどのインターネットの恩恵を得るために追加コストをかけて使いづらい複雑なITインフラにする

2. 最新のセキュリティソリューションを活用し、適切なセキュリティ対策を行い、インターネットの利活用が行いやすいシンプルなITインフラにする

あなたはどちらを選択しますか?

インターネットは今後も進化し続け、より利便性高く恩恵を得ることができる社会的なインフラです。それらを使わないという選択肢は得策ではないと考えられます。従いまして、適切なセキュリティ対策に配慮しつつも、それらの恩恵を受けやすいITインフラを構築していくことが各組織において生産性を向上させることにつながると我々は考えています。

- 2953 閲覧回数

- 0 コメント

- 1 賞賛

-

API

1 -

Auto Tag

1 -

autofocus

1 -

Bi-directional

1 -

campus network

1 -

Configuration

1 -

core switch

1 -

GlobalProtect App

1 -

L3

1 -

lgwan

1 -

lgwan-asp

1 -

minemeld

1 -

NAPT

1 -

NAT

1 -

PA Firewall

1 -

pa-220

1 -

Policy Optimizer

1 -

Pre-Logon

1 -

Prisma Access

1 -

sandbox

1 -

Setup

1 -

SSO

1 -

Tag

1 -

userid

1 -

公共

2

- « 前へ

- 次へ »