- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

RDPサーバーへのBruteForce攻撃の検知および防御の方法について

- LIVEcommunity

- Japan Community

- Information by Market

- 公共市場向け情報

- RDPサーバーへのBruteForce攻撃の検知および防御の方法について

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

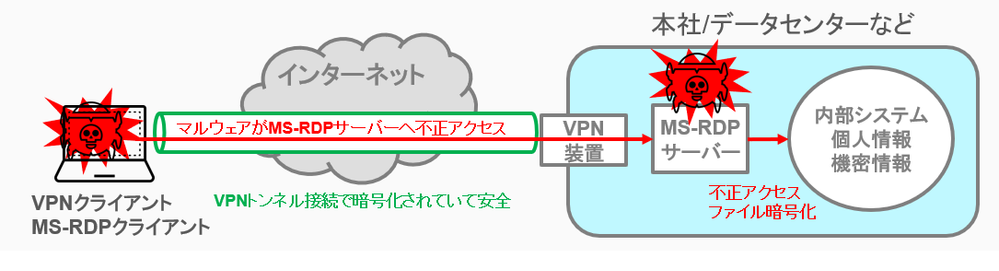

インターネットからのリモートアクセス環境において、VPN接続後にRDPを利用して画面転送にて内部アクセスを許可させる方法が一般的です。この方式により外部からVPN経由でも直接内部ネットワークへはアクセスできなくすることで内部ネットワークへの不正アクセスやマルウェア攻撃を困難にすることが可能です。しかし、昨今のランサムウェアの攻撃でRDPサーバーへのブルートフォース攻撃も増加しています。VPN接続後のRDP接続であり、比較的安易なパスワードの利用や、パスワードを使いまわしてしまうことで、ブルートフォース攻撃でRDP接続に成功してしまう土壌があります。一旦、RDP接続に成功されると、その後容易に内部ネットワークへの不正アクセスができてしまいます。従いまして、RDPのブルートフォース攻撃の検知及び防御が重要です。

以下のサイトにナレッジとして紹介されております通り、現在のMS-RDPではデフォルトでTLSによる暗号化通信であり、PAN-OSの脆弱性防御の標準シグネチャで提供されるMS-RDP Brute Force Attempt (Threat ID: 40021)のシグネチャではMS-RDPのブルートフォース攻撃の検知ができません。

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000PPRUCA4

MS-RDPのブルートフォース攻撃の厳密な検知を行うためには、本質的には復号を行い、通信内容を検査する必要がありますが、MS-RDPのTLSは一般的なSSLとは接続時のネゴシエーションが異なるため現時点ではSSL復号できません。従いまして、上記のサイトで紹介されておりますカスタムシグネチャを追加することで、MS-RDP接続時のネゴシエーションを検知し、一定時間にしきい値以上のMS-RDPセッションが確立されていることで、ブルートフォース攻撃とみなす方法が現実的な検知方法となります。この設定および検知時のログなどについて解説します。

大量のRDP接続を検知するカスタムシグネチャの設定手順は、下記となります。

- [OBJECTS]→[カスタムオブジェクト]→[脆弱性]をクリック

- [追加]をクリック

- カスタム脆弱性シグネチャ設定ページの[設定]タブにて、脅威ID(例:41001)、名前(例:msrdp negotiation request detection)、重大度(例:informational)、方向(client2server)、デフォルトアクション(例:アラート)、影響を受けるシステム(Server)を指定

- [シグネチャ]タブにて、[追加]をクリック。シグネチャ名(例:msrdp connection)を入力後、[追加 or Condition]をクリック。[新規AND条件 - OR条件]にて、演算子を"等しい"、コンテキストを "t_120-req-msrdp-negotiation-request"、値を1を指定し、[OK]をクリック

- [Commit]をクリック

- 再度2.と同様に新たなカスタムシグネチャを追加するため[追加]をクリック

- カスタム脆弱性シグネチャ設定ページの[設定]タブにて、脅威ID(例:41002)、名前(例:MS-RDP connection brute force detection)、重大度(例:critical)、方向(client2server)、デフォルトアクション(検知のみの場合アラート、防御する場合には"両方をリセット"を選択)、影響を受けるシステム(Server)を指定

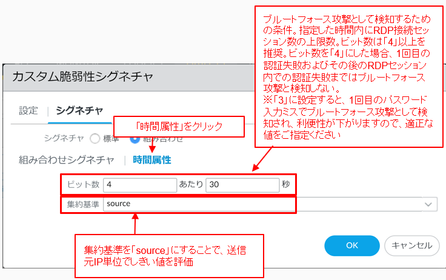

- [シグネチャ]タブにて、シグネチャとして[組み合わせ]を選択。"追加 And Condition"をクリック。[新規AND条件- OR 条件]にてOR条件は"Or Condition 1"、脅威ID(Step.3で指定した脅威ID 例: 41001)を指定し、[OK]をクリック

[時間属性]をクリックし、ビット数、単位時間の秒数、および集約基準を指定します。

【重要】このビット数、単位時間の秒数については、人間がパスワード入力ミスを単位時間以内に何回まで許容するか検討し適切な数値の設定をお願いします。 - [OK]を複数回クリックし、[Commit]をクリック

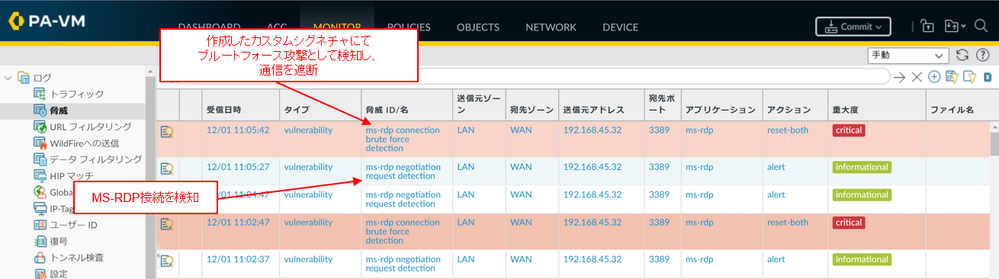

上記手順でカスタムシグネチャが設定できますので、脆弱性防御プロファイルをms-rdpのトラフィックを許可するセキュリティポリシールールに適応してください。

上記の設定を行ったとき、ms-rdpの接続時およびしきい値回数の認証失敗時の脅威ログは以下となります。

参考になれば幸いです。よろしくお願いいたします。

- 2159 閲覧回数

- 0 コメント

- 0 賞賛

-

API

1 -

Auto Tag

1 -

autofocus

1 -

Bi-directional

1 -

campus network

1 -

Configuration

1 -

core switch

1 -

GlobalProtect App

1 -

L3

1 -

lgwan

1 -

lgwan-asp

1 -

minemeld

1 -

NAPT

1 -

NAT

1 -

PA Firewall

1 -

pa-220

1 -

Policy Optimizer

1 -

Pre-Logon

1 -

Prisma Access

1 -

sandbox

1 -

Setup

1 -

SSO

1 -

Tag

1 -

userid

1 -

公共

2

- « 前へ

- 次へ »