- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

SSL フォワード プロキシとSSL インバウンド インスペクションモードの違いについて

- LIVEcommunity

- Japan Community

- Strata

- Post-Sales

- トラブルシューティング情報

- SSL フォワード プロキシとSSL インバウンド インスペクションモードの違いについて

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

- 新着としてマーク

- RSS フィードを購読する

- ハイライト

- 印刷

07-12-2016 12:48 AM - 最終編集日: 04-23-2020 11:53 PM 、編集者: Hikaru

Difference Between SSL Forward-Proxy and Inbound Inspection Decryption Mode

https://live.paloaltonetworks.com/t5/Learning-Articles/Difference-Between-SSL-Forward-Proxy-and-Inbo...

概要

SS通信を復号化する対象にするために、SSL復号化ポリシーを設定する際、2つの違うモードを選択できます。

- SSL フォワード プロキシ

- SSL インバウンド インスペクション

この文章では2つのモードの違いについて説明します。

詳細

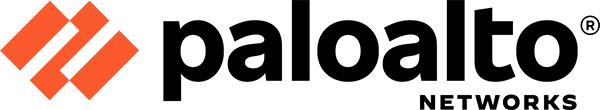

フォワード プロキシ

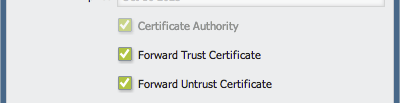

フォワード プロキシ・モードでは、PAN-OSはポリシーにヒットしたSSL通信をインターセプトし、Proxy(中間者)として動作し、アクセスするURLの新しい証明書を発行します。この新しい証明書は、クライアントがウェブサイトにSSLでハンドシェイクする際に使われます。この証明書は、自己証明局もしくは他の証明局によって認証されたものです。

注意: もし第三者機関によって発行された証明書を使いたい場合は、CA証明局と、パブリック、ブライベート(鍵ペア)をインポートする必要があります。

- クライアントはHTTPSで、www.google.comに接続しにいきます。通信が復号化ポリシーにマッチします。

- この通信はSSLプロキシ・エンジンに受渡しされ、www.google.comへの証明書はインターナルPKIによって生成されます (CA証明書によって署名される)。

- PAN-OSはSSL通信を代理応答し、Webサーバに対してSSL通信をセットアップします。

- WebサーバーはPAN-OS デバイスとハンドシェイクを始めます。

- PAN-OSデバイスはServer Helloメッセージ内の生成された証明書とクライアント情報でSSLハンドシェイクを完了します。

インバウンド インスペクション

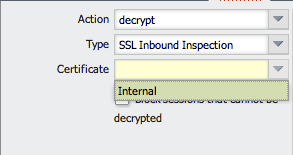

インバウンド インスペクション・モードではPAN-OSはポリシーにヒットしたSSL通信をProxyとして動作しません。PAN-OSはSSL通信を復号化して、密かにSSLハンドシェイクを盗聴して、以下の設定例にあるように、設定された関連した証明書(鍵ペア)を使用します。

注意: この復号化モードは、対象のWebサーバー証明書がコントロール配下で、パロアルトネットワークス デバイスに鍵ペアを取り込むことができることが前提です。それゆえ、この復号化モードは、内側Webサーバー向けの内向き通信に対してSSL復号化としてしばしば使われます。

- クライアントはHTTPSで、www.google.comに接続しにいきます。通信が復号化ポリシーにマッチします。

- SSLプロキシ・エンジンがSSLセッションに関連された鍵ペアを盗聴し始めます。

- SSLリクエストは、ProxyされずにWebサーバーに送付されます。

- PAN-OSは両証明書(サーバーが送付したものとステップ2の証明書)が同じかどうかハンドシェイク中のServer-Helloメッセージにて検査します。

- 一致した場合、復号化は残りのセッションに対して成功します。さもなければ、復号化は失敗します(該当のグローバル カウンターが計上されていきます。)

著者 : nbilly

- 28711 閲覧回数

- 0 コメント

- 0 賞賛

-

How to

1 -

Learning

2 -

Management

1 -

policies

1 -

SaaS Inline Security

1 -

SaaS Security

1 -

Threat

1 -

WildFire

1