- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

[Cortex XDR/XSIAM]XQLを使用してサーバの設定ファイルの変更監視を行う - BIOC

- LIVEcommunity

- Japan Community

- Cortex

- Pre-Sales

- 設定、構築ガイド

- [Cortex XDR/XSIAM]XQLを使用してサーバの設定ファイルの変更監視を行う - BIOC

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

この記事では、XQLで記述したクエリを用いたBIOCルールによって

Linuxサーバの設定ファイルの変更監視する方法について説明します。

また、本記事の内容はお客様の運用環境において要求される事項と必ずしも一致するものではなく、

動作を保証するものではありませんのでご承知おきください。

指定のディレクトリ、およびファイルを監視する

Linuxサーバで、ファイルのアクセス権、所有者の変更、Remove, Rename, Write, Createイベントが

発生した時にアラートを出力するようにします。

以下のファイル及びディレクトリを監視対象としてみます。

・/etcディレクトリ直下の拡張子.confのファイル

・/bootディレクトリ内のファイル及びサブディレクトリ

・/etc/crontab

・/etc/cron.dailyディレクトリ内のファイル及びサブディレクトリ

・/etc/cron.hourlyディレクトリ内のファイル及びサブディレクトリ

・/etc/cron.weeklyディレクトリ内のファイル及びサブディレクトリ

・/etc/cron.monthlyディレクトリ内のファイル及びサブディレクトリ

XQLクエリは以下のとおりです。 監視対象となるファイルパス「action_file_path」は

正規表現で記述しています。より良い正規表現があると思うので色々試して見てください。

また、見てただいてわかるとおり正規表現を使う場合は「~=」という演算子を使います。

dataset = xdr_data

| filter agent_os_type = ENUM.AGENT_OS_LINUX and

event_type = ENUM.FILE and

event_sub_type in ( ENUM.FILE_CHANGE_MODE, ENUM.FILE_CHANGE_OWNER, ENUM.FILE_REMOVE ,ENUM.FILE_RENAME, ENUM.FILE_WRITE, ENUM.FILE_CREATE_NEW ) and

(

action_file_path ~= "^\/etc\/[\w]+(.conf)$" or

action_file_path ~= "^/etc/crontab$" or

action_file_path ~= "^\/etc\/cron\.daily\/.+" or

action_file_path ~= "^\/etc\/cron\.hourly\/.+" or

action_file_path ~= "^\/etc\/cron\.weekly\/.+" or

action_file_path ~= "^\/etc\/cron\.monthly\/.+" or

action_file_path ~= "^\/boot\/.+"

)

| filter action_file_path !~= ".+(.swp|.swx)$"

BIOCルールを作成する

上にXQLを使ってBIOCルールを作成します。

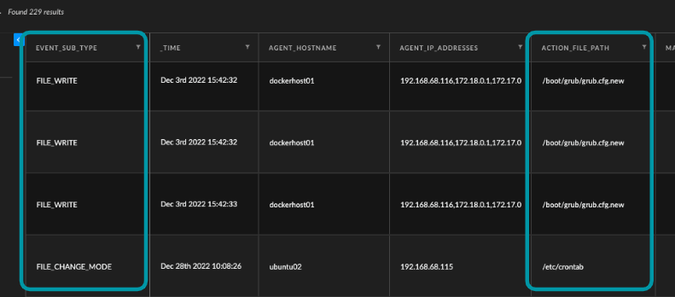

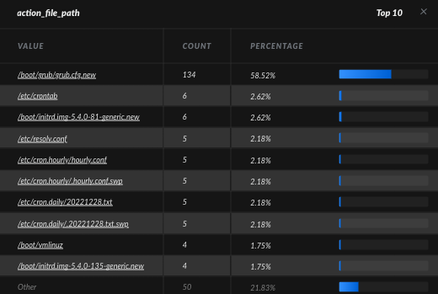

ルールを作成する画面で以下のようにクエリをテストし成功すると条件に一致したイベントが検出されます。

期待しない結果が出てくる場合はここでXQLのチューニングを行います。

action_file_pathに含まれる値の内訳

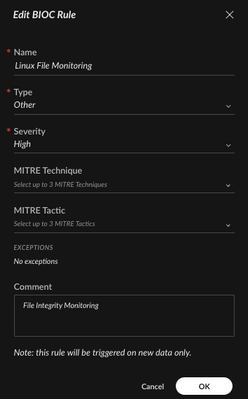

ルールの名前、Severity、MITRE ATT&CKにおけるTactic/Techniqueなどを設定し作成します。

OKボタンをクリックすると、

BIOC Rulesの画面に作成したルールが表示されます。

監視対象のファイルを操作する

ここでは2つの操作を実施してみたいと思います。

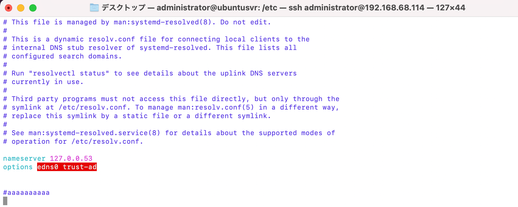

1つ目は、sshでLinuxサーバ(ホスト名ubuntusvr、IP 192.168.68.114)リモートアクセスして、

/etc/resolv.confの編集を行い最終行にちょっとしたコメント行を追加し、

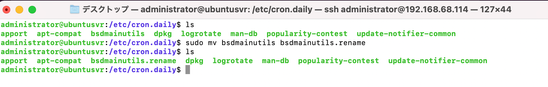

2つ目は、/etc/cron.dailyディレクトリにあるbsdmainutilsの名前を変更してみます。

(sudo mv bsdmainutilsbsdmainutils.renameのところ)

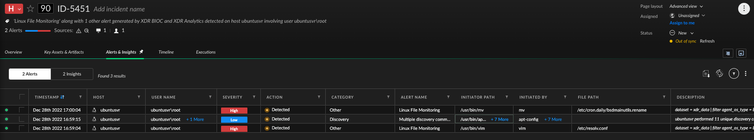

インシデントを確認する

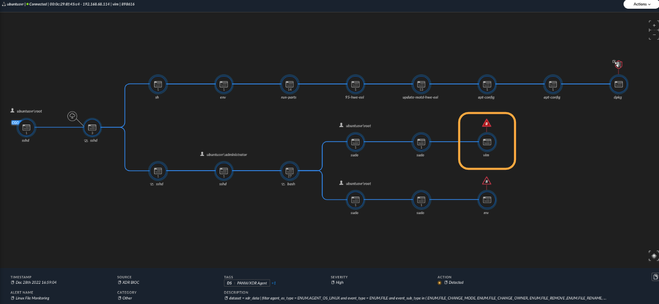

サーバのログデータがクラウドに送信されるとBIOCルールによって判定されインシデントが作成されました。

Linux File Monitoringというアラート名で2つのHigh Severityのアラート(赤いところ)が表示されています。

/etc/resolv.confの操作で発生したアラートを確認する

まず1つ目のアラートを確認してみます。

INITIATOR_PATHにvimが、FILE_PATHに/etc/resolv.confが表示されており、

vimによってresolv.confが操作されたということがわかります。

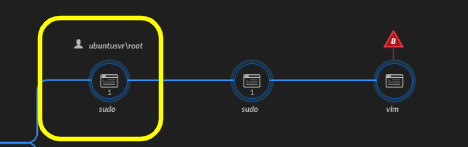

このアラートからCausality Chainを確認すると、

Bのマーク(オレンジ枠のところ)赤く塗られて強調表示されており、ここで検知したことがわかります。

余談ですが、2つ左隣のアイコン(黄色の枠)を見ると、ユーザーがrootに変更になったことがわかります。

vimをsudoコマンドで起動した後に該当ファイルを編集したので、このようなプロセスの連鎖になっています。

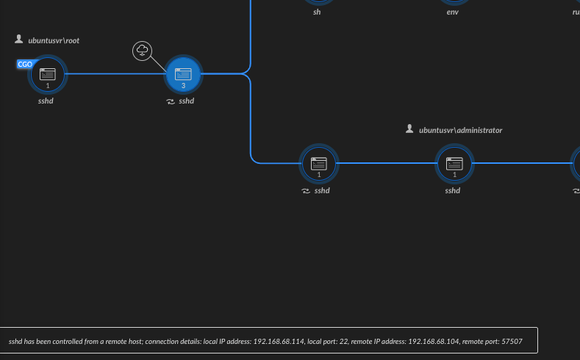

また、プロセスの連鎖をもう少し左側にさかのぼっていくと雲のマークのアイコンがあります。

白枠のメッセージに

「sshd has been controlled from a remote host; connection details: local IP address: 192.168.68.114, local port: 22, remote IP address: 192.168.68.104, remote port: 57507」

と書かれておりsshによってリモートアクセスが行われ、そこが起点になっていることがわかります。

実際にsshでリモートアクセスして操作していたので、同じ結果がCausality Viewに表示されています。

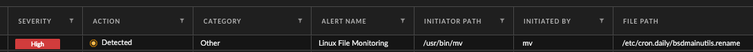

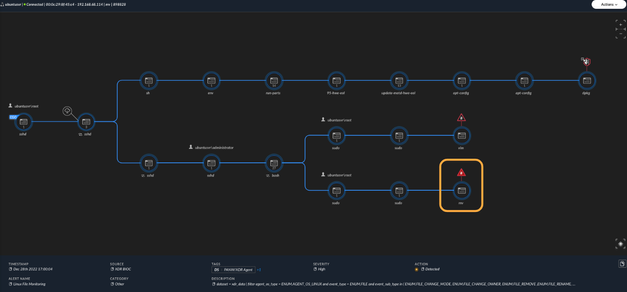

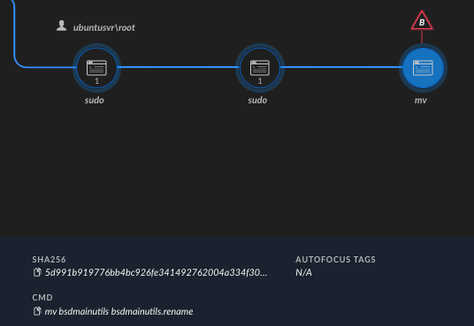

/etc/cron.dailyディレクトリにあるファイル操作で発生したアラートを確認する

次に2つ目のアラートを確認してみます。

INITIATOR_PATHに/usr/bin/mvが、FILE_PATHに/etc/cron.daily/bsdmainutils.renameが表示されており、

mvによってbsdmainutils.renameが操作されたということがわかります。

上の例と同様、このアラートからCausality Chainを確認すると、

Bのマーク(オレンジ枠のところ)赤く塗られて強調表示されており、ここで検知したことがわかります。

(よく見ると上の例のCausality Chainと同じでsshが起点になってます。)

Bマークの下のアイコンをクリックするとmvを用いて名前を変更していたことがわかります。(CMDに書かれたコマンド)

このようにして、サーバの変更監視にBIOCルールを活用することもできます。

実際には運用環境に合わせて適切なXQLを記述する必要があると思いますが 、

監視の必要性がある場合は参考にして見てください。

Tech Doc

BIOCルールのついての詳細はこちら

正規表現におけるXQLの演算子についてはこちら

- 1126 閲覧回数

- 0 コメント

- 1 賞賛

-

Active Attack Surface Management

2 -

Allow List

1 -

Aperture

1 -

App-ID

1 -

Apple

1 -

ASM

2 -

Attack Surface Management

2 -

AuditLogs

1 -

autofocus

2 -

Automation

1 -

Autonomous SOC

1 -

AWS

1 -

AWS CloudTrail

1 -

Azure AD

1 -

BIOC

2 -

Block List

1 -

Box

1 -

Broker VM

6 -

CIS Benchmark

1 -

Cloud

2 -

Cloud Inventory

1 -

comp

1 -

Correlation Rules

1 -

Cortex

7 -

Cortex Agent

1 -

Cortex XDR

38 -

Cortex Xpanse

2 -

Cortex XSIAM

41 -

cyber hygiene

2 -

Dashboard

1 -

dedup

1 -

Demo

1 -

Device Control

1 -

DHCP

1 -

EASM

2 -

Endpoint

5 -

external alert

1 -

filter

1 -

Forensic Module

1 -

GigaOm

1 -

Host Firewall

2 -

Host Insights

1 -

HTTP Collector

1 -

IaaS

1 -

Identity Threat Detection and Response

1 -

IOC

1 -

iOS

1 -

iPad

1 -

ISMAP

1 -

ISO

1 -

Isolation

1 -

ITDR

1 -

Logs

1 -

Lookup

1 -

Microsoft 365

1 -

MITRE Engenuity

1 -

NDR

1 -

network_story

1 -

NGFW

1 -

Parsing Rules

2 -

Prevent

5 -

Prisma Access

1 -

privacy

1 -

Pro per EP

18 -

Pro per GB

10 -

Pro per TB

7 -

Release Information

1 -

Report template

1 -

Reports

1 -

Response Action

1 -

Restriction Security Profile

1 -

Risk Management

1 -

SaaS

1 -

Scheduled Queries

1 -

SOC

1 -

SOC2

1 -

syslog collector

1 -

Threat

3 -

trust center

1 -

UEBA

1 -

User Notifications

1 -

User-ID

1 -

VPC Flow logs

1 -

WEF

1 -

Widgets

1 -

WildFire

3 -

XDR Collector

1 -

XQL

12 -

概要や特徴説明

4 -

製品機能

3

- « 前へ

- 次へ »