Cortex Data Lake

Cortex Data Lakeに関する情報

2 PostsCortex Data Lakeに関する情報

2 PostsCortex(Cortex Data Lakeを除く)に関する情報

105 PostsPrisma Cloudに関する情報

12 PostsPrisma SASE (Prisma Access,Prisma SD-WAN)に関する情報

4 PostsStrata(NGFW、Panoramaなど)に関する情報

36 Posts市場ごと情報

31 Postsサポートのご案内

10 Posts

パロアルトネットワークス次世代ファイアウォールにはGlobalProtectというVPN機能が利用可能です。WindowsおよびMacOSにてVPN接続の基本機能だけであれば追加ライセンスなく、標準機能として設定すればご利用いただけます。

スマートデバイスからのVPN接続、DNSドメインベースのスプリットトンネル、HIP機能、IPv6などの基本機能以外を利用する場合にはGlobalProtectの追加ライセンスが必要です。詳細は下記のサイトをご覧ください。

https://docs.palo

皆さんもよくご存じの通り市場で販売されている次世代ファイアウォール製品はほぼすべてがステートフルファイアウォールであり、TCP/UDPのセッションを識別し、内部でセッションテーブルが管理され、生成されたセッションの戻りパケットを自動的に通過させる仕組みで動作します。そのため、次世代ファイアウォールの製品選定するときに必ず確認すべきは「同時最大セッション数」です。同時最大セッション数とは、セッションテーブルの大きさであり、同時に処理できる最大セッション数であり、同時最大セッション数を超えると通

パロアルトネットワークス社では「ゼロトラスト」化をクラウドベースで行うソリューションとしてSASE/PrismaAccessを提供しています。PrismaAccessの基本的な利用/接続形態は大きくは以下の2通りです。

■データセンターや拠点のIPsec接続(固定接続)

国際標準規格に基づいたIPsecトンネルにてセキュアに拠点とPrismaAccessを接続します。

もしくはZTNAコネクターにて特定のアプリケーションサーバーとの接続する接続の利用が可能です。

■端末からのVPN接

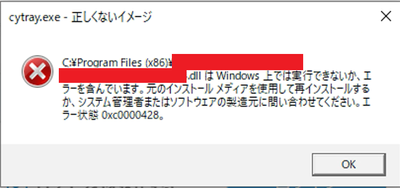

エージェントを8.3へアップグレードしたところ「cytray.exe 正しくないイメージ」というエラーメッセージが出力されるようになったというご報告を受けております。これは8.3よりXDRエージェントの保護機能を強化したことにより、今回の事象が発生しております。

ポップアップが出力されていても動作自体に問題はなく、そのまま無視して頂いても問題ございません。動作自体に問題はございませんが、やはりエラーメッセージが出力されているということで気にされるユーザ様もいらっしゃると思います。

そこで現

この記事では、2024年2月にリリースされたCortexの新機能のハイライトについて説明します。

機械翻訳であることと、下記以外に多くの機能強化が行われていることから、

正確な情報を把握するにはそれぞれのRelease Informationを参照してください。

Cortex XDR は、機械学習 (ML) ベースのセキュリティ機能を拡張し、Wildfire とローカル分

Cortex XDRが、2023 年の Gartner® Magic Quadrant™ for Endpoint Protection Platforms (EPP)の

リーダーとして選出されました。

レポートはこちらからダウンロードできます。

C

Cortex XSIAMの新しいインフォグラフィックが発表されました。

このページをご覧いただくと製品のデモンストレーションを見るかのように、

各機能のグラフィックが流れ、Cortex XSIAMが提供するバリューをご理解いただくことができます。

説明を日本語でご覧になりたい場合は、ブラウザの翻訳機能をご利用ください。

https://www.paloaltonetworks.com/resources/infographics/xsiam-product-tour

C

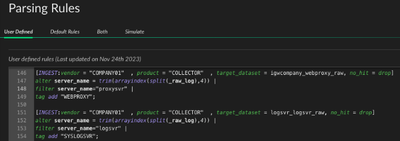

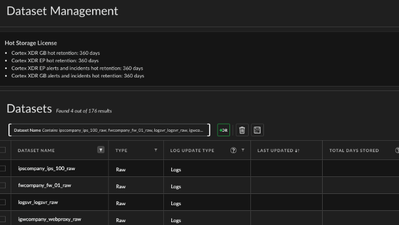

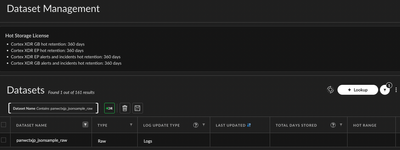

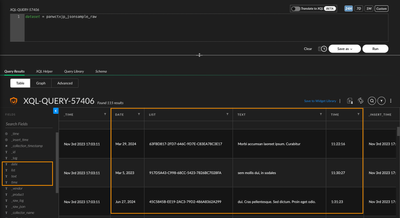

この記事ではParsing Rulesを使用してログを指定のDatasetへ振り分ける方法について説明します。

応用的な

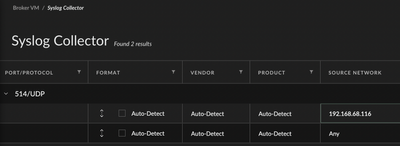

この記事はBroker VMをご利用いただいているお客様向けに作成しました。

該当するお客様はBroker VM内のOSバージョンアップ(Ubuntu 20.04)に伴い、

Broker VMをマイグレーションする必要があります。

2023年7月9日以前にダウンロードされた旧VMイメージのBroker VMを利用している全てのお客様

新しいBroker VMのインスタンスを構成し、そちらでデータを受信するようにします。

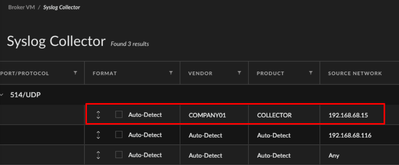

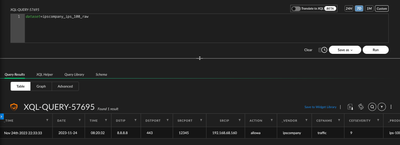

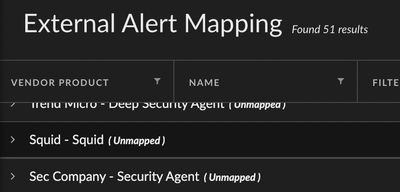

Cortex XDR/XSIAMは様々なセキュリティセンサー(IPS, IDS, Web Proxyなど)から出力されるセキュリティアラートを、

Cortex XDR/XSIAMのアラートとして取り込み、インシデントストーリーに組み込むことが可能です。

セキュリティアラートを取り込む方法は2つあります。

・Syslog Collector(Broker VM)を使用して取り込む

・APIを使用して取り込む

ここではSyslog Collectorを使用して取り込む方法について説明します

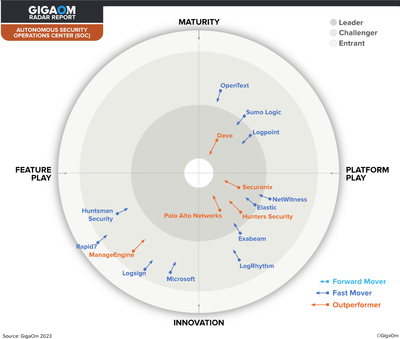

当社の革新的な AI 主導のプラットフォームであるCortex XSIAMが、自律型セキュリティ オペレーション センター (SOC)

ソリューションの GigaOm Radarのリーダーとして認められました。

また、当社は戦略とイノベーションの両方において基準を高く設定し、アウトパフォーマーとしても認められました。

詳細はPaloAltoのブログ、あるいはこちらからダウンロードできるレポートでご確認ください。

Cortex XSIAMは、データとSOC機能(XDR, SOAR, ASM, SIEM)を1つのAI駆動プラットフォームに統合する

ソリューションです。AI主導の脅威阻止とオートメーションファーストのアプローチで

インシデント対応を劇的に加速し、セキュリティ運用のトランスフォーメーションを実現します。

Cortex XSIAMの利点や機能について各種情報を公開しておりますので以下のリンクからご覧ください。

Cortex XSIAMのWebサイトはこちらからアクセスしてください。

各

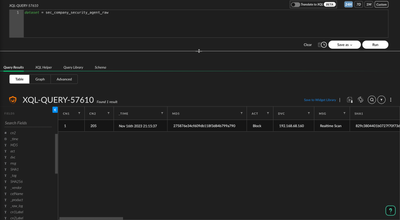

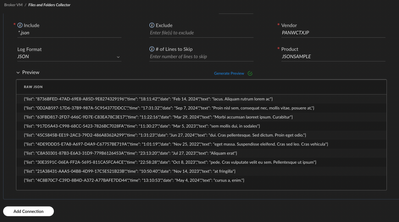

この記事ではBroker VMのFiles and Folders Collectorを使用して、

JSON形式のログをCortex XDRに送信する方法を紹介します。

Rawデータとして取り込む方法はこちらの記事で紹介しております。

以下のようなJSON形式のデータを例として考えてみます。

ログ1行が{}で括られており、list, time, date, textというキーがあります。ログは1行ずつ改行され記録されています。

{"list": "9

This blog written by Tomer Haimof and published on April 11, 2024. Enhancing Compliance Alert Handling in Cortex XSOAR Maintaining compliance with regulations and security standards is paramount for o...

This blog written by Alon Yardeni and published on April 15, 2024. We are pleased to announce the support for on-premises deployments for XSOAR 8. New customers of Cortex XSOAR 8 who require an on-pre...

Blog written by Tal Nossen and published on April 5, 2024. Manual Investigations: The Struggle is Real Data exfiltration refers to the unauthorized transfer of sensitive or confidential information fr...

Blog written by Gal Itzhak and published on April 4,2024. Background Machine learning (ML) powered methods are rapidly taking over the cybersecurity medium, performing a variety of complex tasks, incl...