- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

Cortex XDR Agent テストマルウェアによる確認

- LIVEcommunity

- Japan Community

- Cortex

- Pre-Sales

- 設定、構築ガイド

- Cortex XDR Agent テストマルウェアによる確認

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

Cortex XDR Agentが導入されているWindows端末上においてテストマルウェアを実行することで、Cortex XDR Agent上で検知させ(ブロックする/しないは設定に依存)、セキュリティイベントを確認する基本的な手順を記載します。

ここでは、2つの無害なテストマルウェアを利用する方法を記載します。

- WildFireテストファイルを利用した方法

- テスト用Wordマクロファイルを利用した方法(作成中)

1. WildFireテストファイルを利用した方法

1.1. Cortex XDR Agentの端末上でWebブラウザを開き、下記アドレスへアクセスします。

https://wildfire.paloaltonetworks.com/publicapi/test/pe

ダウンロードされるファイル(wildfire-test-pe-file.exe)は毎回ハッシュ値が変更され、未知マルウェアとしてテスト可能な無害な実行ファイルです。アクセスするとWebブラウザの種類により「実行」や「保存」などの選択が行えますので、一旦デスクトップ等に「保存」してください。

1.2. ダウンロードしたファイルを実行してください。ポップアップメッセージが表示されてブロックされたことが確認できます。

ACTION MODEがBlockではなくReportの場合、Cortex XDR Agent上でポップアップメッセージの表示はありませんが、Cortex XDR Agent/管理サーバ側にマルウェアを検知したログが記録されています。

WindowsのSmart Screen機能によりPCが保護された場合には、実行を行ってください。

1.3. Cortex XDR Agent端末上でWindows OS画面右下のタスクトレイ内のCortex XDR Agentの管理コンソールを開き、イベントをクリックすると、検知しているイベントを確認することができます。

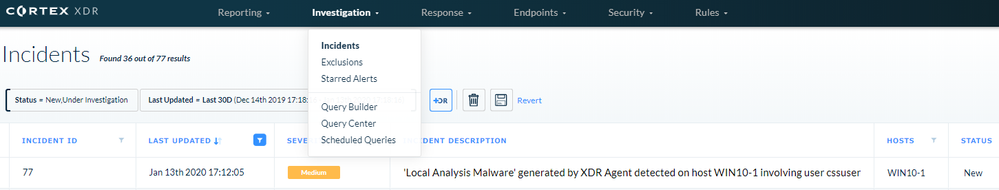

1.4. Cortex XDRのクラウド上の管理コンソール上にログインし、画面上部の「Investigation」>「Incidents」をクリックします。クリックすると、「Local Analysis Malware generated by XDR agent detected on...」と表示される、Cortex XDR Agent上のLocal Analysis(機械学習エンジン)にて検知したという解説があるインシデントを確認することができます。

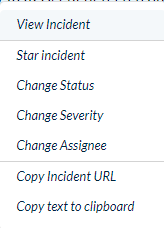

1.5. 該当するインシデントの行で右クリックして、「View Incident」をクリックします。

(インシデントの担当者割り当て/対応状況などの変更も可能ですが割愛します)

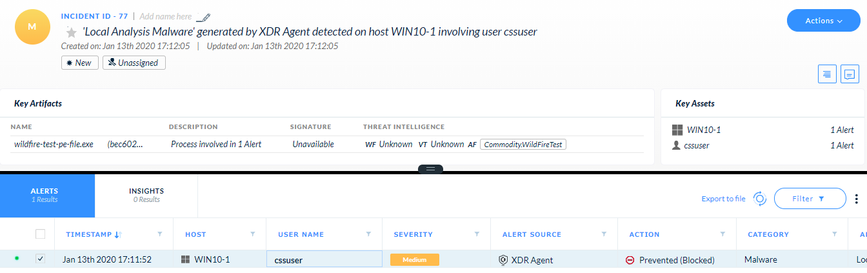

1.6. インシデントの状況を確認できます。ここでは下記のような情報を確認できます。

INCIDENT ID...インシデント毎に固有に割り当てられたID

インシデントの状況...New / Under Investigation / Resolved

調査担当者...担当者の割り当て

Key Artifacts...関連するファイル(本テストでは単一のテストファイルであるため、1ファイルのみが表示)

※ここからファイル単位でAutoFocusやVirusTotalの情報も確認できます。

Key Assets...影響範囲(関連ユーザや端末情報:複数の端末で同じ検体を動作させた場合などは複数表示)

ALERTS...関連するアラート(本テストでは単一のテストファイルで検知しているため、1アラートのみ表示)

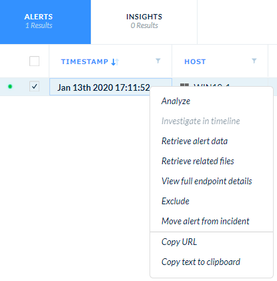

1.7. 画面下側のアラートを右クリックして、「Analyze」をクリックすることで、より詳細を確認できます。

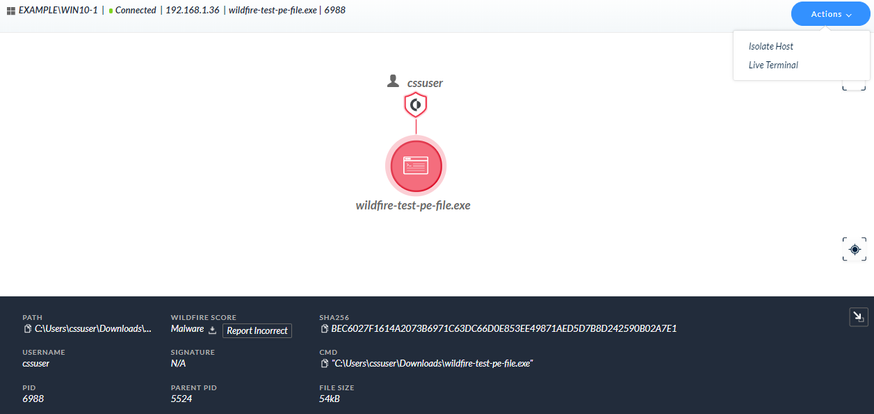

1.8. 「赤い丸」をクリックします。

画面下側に実行ファイルパスやハッシュ値など、今回のテストマルウェアファイルの情報を入手できます。

ここでは、WildFireの解析PDFレポートや、判定に異議がある場合の修正依頼も可能です。

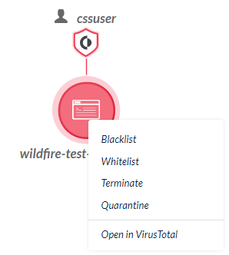

「赤い丸」を右クリックすると、対象プロセスをブラックリストやホワイトリストなどへの追加やファイル隔離することも可能です。

また、「赤い丸」の上側のマークをクリックすることで、実行しようとしたユーザ情報やOS情報、IPアドレスなどの情報を入手できます。その他、画面右上の「Actions」から、「Isolate Host」や「Live Terminal」をクリックすることで、該当端末のネットワーク隔離や遠隔操作を行うことができます。

2. テスト用Wordマクロファイルを利用した方法(作成中)

- 11994 閲覧回数

- 0 コメント

- 0 賞賛

-

Active Attack Surface Management

2 -

Allow List

1 -

Aperture

1 -

App-ID

1 -

Apple

1 -

ASM

2 -

Attack Surface Management

2 -

AuditLogs

1 -

autofocus

2 -

Automation

1 -

Autonomous SOC

1 -

AWS

1 -

AWS CloudTrail

1 -

Azure AD

1 -

BIOC

2 -

Block List

1 -

Box

1 -

Broker VM

6 -

CIS Benchmark

1 -

Cloud

2 -

Cloud Inventory

1 -

comp

1 -

Correlation Rules

1 -

Cortex

7 -

Cortex Agent

1 -

Cortex XDR

38 -

Cortex Xpanse

2 -

Cortex XSIAM

41 -

cyber hygiene

2 -

Dashboard

1 -

dedup

1 -

Demo

1 -

Device Control

1 -

DHCP

1 -

EASM

2 -

Endpoint

5 -

external alert

1 -

filter

1 -

Forensic Module

1 -

GigaOm

1 -

Host Firewall

2 -

Host Insights

1 -

HTTP Collector

1 -

IaaS

1 -

Identity Threat Detection and Response

1 -

IOC

1 -

iOS

1 -

iPad

1 -

ISMAP

1 -

ISO

1 -

Isolation

1 -

ITDR

1 -

Logs

1 -

Lookup

1 -

Microsoft 365

1 -

MITRE Engenuity

1 -

NDR

1 -

network_story

1 -

NGFW

1 -

Parsing Rules

2 -

Prevent

5 -

Prisma Access

1 -

privacy

1 -

Pro per EP

18 -

Pro per GB

10 -

Pro per TB

7 -

Release Information

1 -

Report template

1 -

Reports

1 -

Response Action

1 -

Restriction Security Profile

1 -

Risk Management

1 -

SaaS

1 -

Scheduled Queries

1 -

SOC

1 -

SOC2

1 -

syslog collector

1 -

Threat

3 -

trust center

1 -

UEBA

1 -

User Notifications

1 -

User-ID

1 -

VPC Flow logs

1 -

WEF

1 -

Widgets

1 -

WildFire

3 -

XDR Collector

1 -

XQL

12 -

概要や特徴説明

4 -

製品機能

3

- « 前へ

- 次へ »