- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

[Cortex XDR/XSIAM]Host Firewallを使用して通信を制御する

- LIVEcommunity

- Japan Community

- Cortex

- Pre-Sales

- 設定、構築ガイド

- [Cortex XDR/XSIAM]Host Firewallを使用して通信を制御する

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

この記事では、Cortex XDR Prevent及びXDP Pro per Endpointが標準機能として持っている

ホストファイアウォール機能について紹介します。

ホストファイアウォール機能は

・インバウンド・アウトバウンド双方のファイアウォールルールの作成

・名前解決を用いたロケーションの識別による内部・外部ルールの割り当て

などきめ細かなルールを作成することができます。

この記事ではベーシックなインバウンド・アウトバウンドのファイアウォールルールの作成方法について

ご紹介します。

ホストファイアウォールルールの構造について

ホストファイアウォールルールは以下のような構造になっております。

ポリシーは上から順に評価されます。ポリシの評価を行う条件は端末情報(ホスト名やIPアドレスなど)が用いられますが、

条件に一致した一番最初のポリシーが端末に適用されます。どの条件にも一致しない場合、

一番最後に定義された「Windows Default」というポリシーが適用されます。

(1)ポリシーA (Extention Policy)

| -- (2) プロファイル(Host Firewall Profile)

|-- (3) Internal Groups

| |-- (4) Rule Group

| | | - Group01 - Block 139,445/TCP Inbound

| | |

| | | - Group02 - Block 20/21/TCP Outbound

|-- (3) External Groups

| |-- (4) Rule Group

| | | - Group01 - Block 139,445/TCP Inbound

| | |

| | | - Group03- Block 20/21/80/TCP Outbound

|

(1)ポリシーBA (Extention Policy)

| -- (2) プロファイル(Host Firewall Profile)

|

(1)Windows Default (Extention Policy)

基本的にCortex XDRはAgentに対してポリシーを適用することで各種セキュリティ機能が有効になりますが、

これはHost Firewallについても同じです。

ProfileとGroups(Internal Groups/External Groups)

Host Firewallの場合Host Firewall Profileというプロファイルでルールを作成していきます。

プロファイルの中ではInternal GroupsとExternal Groupsの2つのグループに分かれており、

内部ネットワークに位置すると認識され時にInternal Groups、外部ネットワークに位置すると認識された時にExternal Groupsが適用されます。

この内部・外部の識別は別の記事で説明したいと思いますが、識別を必要としない場合Internal Groupsにルールを定義していきます。

Rule Group

Internal Groups ,External GroupsいずれもGroupsという言葉が含まれているとおり、

複数のルールグループを定義することができます。

例えば、あるルールグループは社内共通、別のルールグループは事業部個別のルールといったように

ルールグループを組み合わせて柔軟な制御ができます。

以下ではサンプル設定を元にHost Firewallポリシーの作り方を説明します。

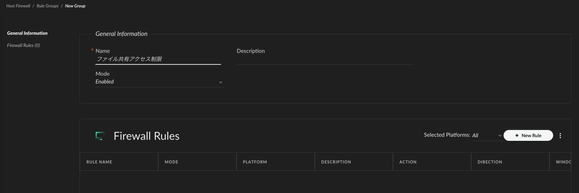

Rule Groupを作成する

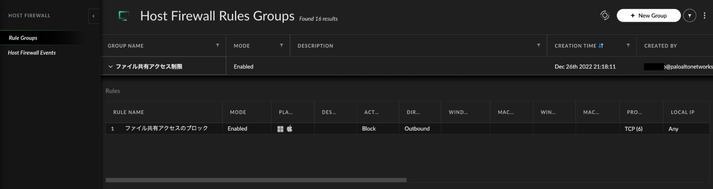

| Endpoints | - | Host Firewall |から「New Group」をクリックします。

ここでは例として、ファイル共有を使用した外部アクセスをブロックしてみます。

ルールグループの名前を「ファイル共有アクセス制限」とし「+ New Rule」をクリックします。

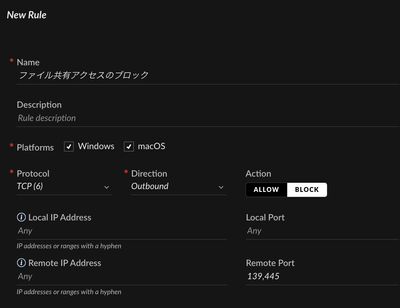

ルールを以下の通り設定します。

Name: ファイル共有アクセスのブロック

Platform: Windows, macOSにチェック

Protocol: TCP(6)

Direction: Outbound

Action: Block

Remote Port: 139,445

DirectionがOutboundの場合、ポート番号の他にIPアドレス(Remote IP Address)なども条件に指定することができます。

Inboundの場合も同様です。

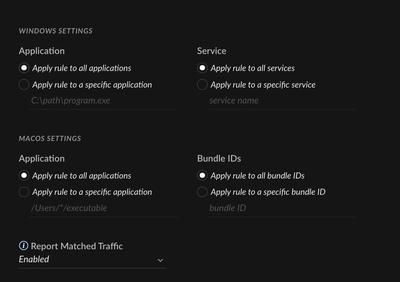

また、以下のスクリーションショットにあるとおり、

アプリケーションやサービスの名前で範囲を制限することも可能です。

なおブロックした時のアクションを記録したい場合は「Report Matched Traffic」をEnabledにします。

ルールが定義できたら「Create」をクリックします。

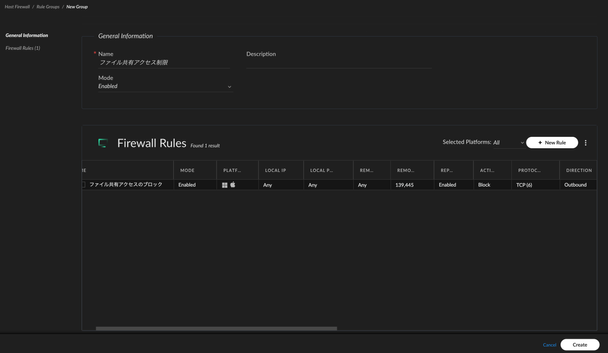

以下のようにグループ内にルールが定義されるのを確認したら「Create」をクリックします。

| Endpoints | - | Host Firewall | - | Rule Groups |から作成したグループを確認できます。

このルールグループは他のプロファイルなどで再利用可能です。

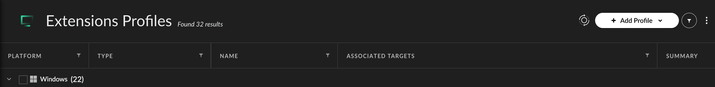

Extensions Profileを作成する

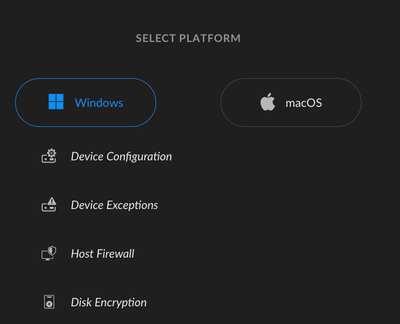

次に Host Firewall Profileを作成するためにExtensions Profilesから「+ Add Profile」をクリックし、

「Create New」を選択します。

ここではWindowsからHost Firewallを選択します。

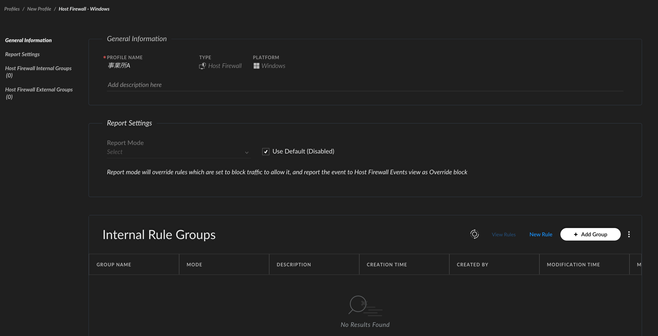

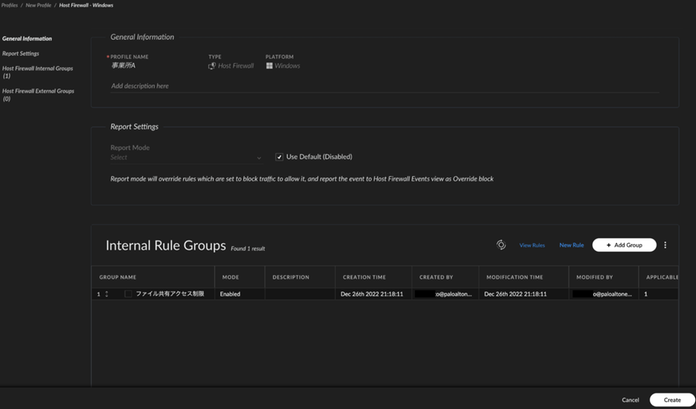

「事業所A」という名前のプロファイルとし、

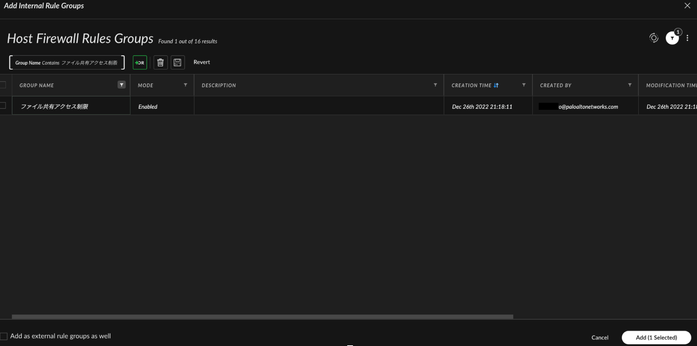

作成した 「ファイル共有アクセス制限」にチェックし、「Add (x Selected)」をクリックします。

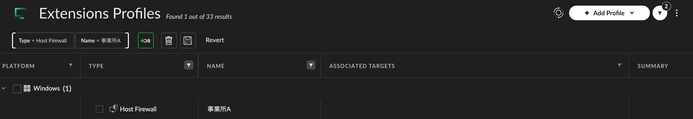

Host Firewallプロファイルが作成されました。

PolicyにHost Firewallプロファイルを割り当てる

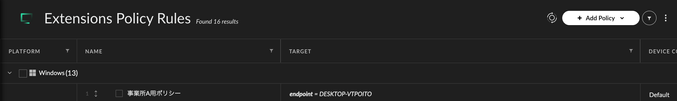

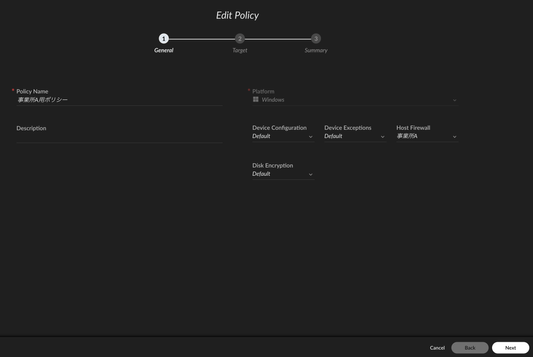

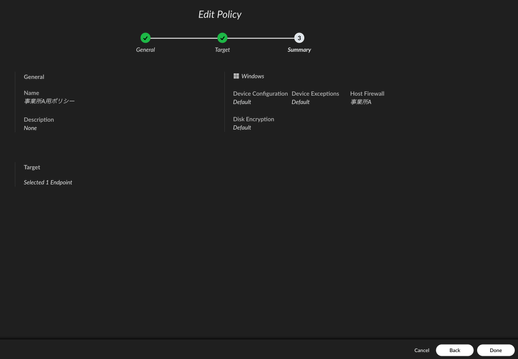

作成した「事業所A」というHostFirewallプロファイルを「事業所A用ポリシー」というExtensions Policy Ruleに割り当てます。

(この例では事前に「事業所A用ポリシー」という名前のポリシーを作成しています。)

「事業所A用ポリシー」をクリックし、ペンのアイコン選択します。

Host Firewallから「事業所A」プロファイルを選択し、Nextをクリックします。

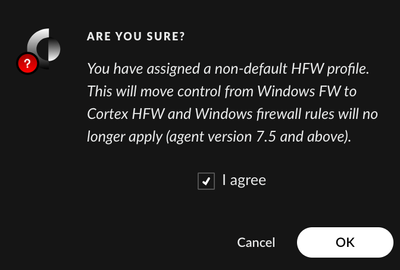

確認画面でチェックボックスにチェックを入れ、「OK」ボタンをクリックします。

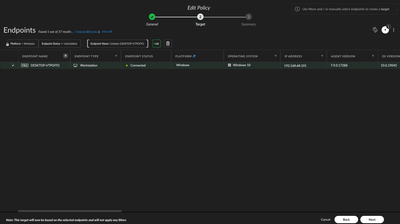

適用対象を選択します。ここではあるホスト名を持つ端末だけに適用し、「Next」をクリックします。

最後に確認画面が表示されるので問題がなければ「Done」をクリックします。

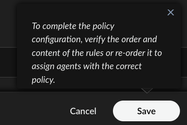

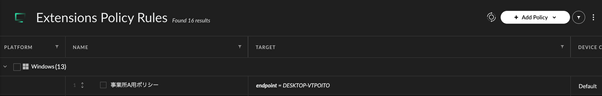

最後必ず「Save」ボタンをクリックしてください。

Saveするとこのようにポリシーが追加され、Targetに指定された条件の端末にHost Firewallポリシーが適用されます。

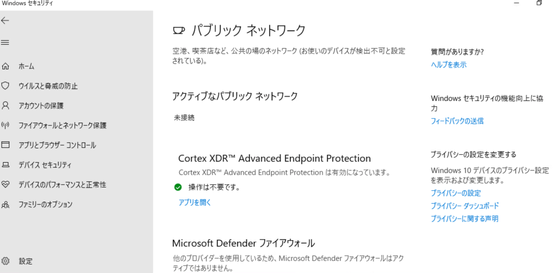

端末側の表示を確認する

端末側のMicrosoft Defender Firewallを開くと、

Cortex XDRが管理しているためアクセスできなくなっております。

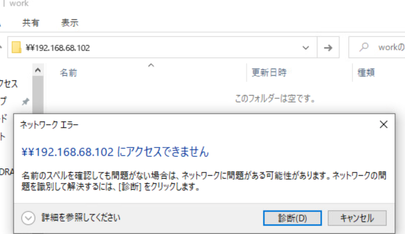

試しにWindowsサーバー(ここではIPアドレスが192.168.68.102)の共有フォルダにアクセスすると、

アクセスできなくなり、以下のメッセージがOSから返ってきます。

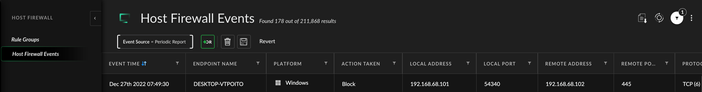

管理コンソールでイベントを確認する

ルールを作成する時に、「Report Matched Traffic」をEnabledにしましたが、

こうするとブロックした時のイベント(Allowの時は許可イベント)を管理コンソールで確認することができます。

| Endpoints | - | Host Firewall | - | Host Firewall Events | を選択するとイベントビューが表示されます。

このビューは1つのレコードが、60分毎にエンドポイントで集計されたデータになっています。

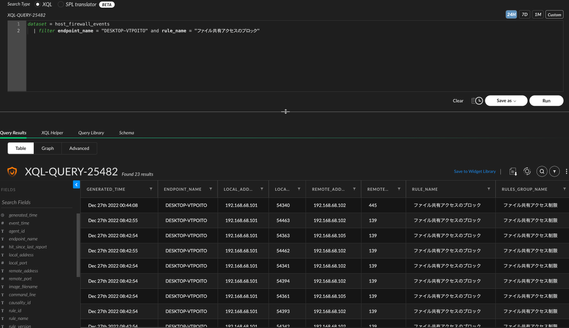

XQLを使用してイベントを検索する

Host Firewallのイベントは「host_firewall_events」というdatasetに保存されるため、

これを用いてイベントの検索・分析も可能です。

Tech Doc

Host Firewallの機能詳細についてはこちら

- 3362 閲覧回数

- 0 コメント

- 0 賞賛

- [Cortex XSIAM]SecOpsを変革:Cortex XSIAMのデモとインサイト in 設定、構築ガイド

- [Cortex Xpanse]The Forrester Wave : ASMソリューションリーダー、Q3 2024 in 設定、構築ガイド

- [Cortex XDR] MITRE Evals 2024で比類のない100%検出を実現 in 設定、構築ガイド

- [Cortex XSOAR]SOC自動化で第1位にランクイン in 設定、構築ガイド

- [Cortex XSIAM]GigaOm Radar レポートで自律型 SOC ソリューションのリーダーとして認められる in 設定、構築ガイド

-

Active Attack Surface Management

2 -

AI

2 -

Allow List

1 -

Aperture

1 -

App-ID

1 -

Apple

1 -

Artificial Intelligence

1 -

ASM

2 -

Attack Surface Management

2 -

AuditLogs

1 -

autofocus

2 -

Automation

1 -

Autonomous SOC

1 -

AWS

1 -

AWS CloudTrail

1 -

Azure AD

1 -

BIOC

2 -

Block List

1 -

Box

1 -

Broker VM

6 -

CIS Benchmark

1 -

Cloud

2 -

Cloud Inventory

1 -

comp

1 -

Copilot

1 -

Coretx Xpanse

1 -

Coretx XSOAR

1 -

Correlation Rules

1 -

Cortex

8 -

Cortex Agent

1 -

Cortex XDR

42 -

Cortex Xpanse

2 -

Cortex XSIAM

44 -

Cortex XSOAR

1 -

cyber hygiene

2 -

Dashboard

1 -

dedup

1 -

Demo

1 -

Device Control

1 -

DHCP

1 -

EASM

2 -

Endpoint

5 -

external alert

1 -

filter

1 -

Forensic Module

1 -

Forrester

1 -

GigaOm

1 -

Host Firewall

2 -

Host Insights

1 -

HTTP Collector

1 -

IaaS

1 -

Identity Threat Detection and Response

1 -

IOC

1 -

iOS

1 -

iPad

1 -

ISMAP

1 -

ISO

1 -

Isolation

1 -

ITDR

1 -

Kubernetes

1 -

Logs

1 -

Lookup

1 -

machine learning

1 -

Microsoft 365

1 -

MITRE Engenuity

1 -

NDR

1 -

network_story

1 -

NGFW

1 -

Parsing Rules

2 -

Prevent

5 -

prisma access

1 -

privacy

1 -

Pro per EP

18 -

Pro per GB

10 -

Pro per TB

7 -

Release Information

1 -

Report template

1 -

Reports

1 -

Response Action

1 -

Restriction Security Profile

1 -

Risk Management

1 -

SaaS

1 -

Scheduled Queries

1 -

SOAR

1 -

SOC

1 -

SOC2

1 -

syslog collector

1 -

Threat

3 -

trust center

1 -

UEBA

1 -

User Notifications

1 -

User-ID

1 -

VPC Flow logs

1 -

WEF

1 -

Widgets

1 -

WildFire

3 -

XDR Collector

1 -

XQL

12 -

XSIAM

1 -

概要や特徴説明

4 -

製品機能

3