- 限定コンテンツへのアクセス

- 他ユーザーとのつながり

- あなたの体験を共有

- サポート情報の発見

サインインで完全なコミュニティ体験を!

[Cortex XDR/XSIAM]Broker VMを使用したドメインコントローラーのイベントログ取り込み - Windows Event Collector

- LIVEcommunity

- Japan Community

- Cortex

- Pre-Sales

- 設定、構築ガイド

- [Cortex XDR/XSIAM]Broker VMを使用したドメインコントローラーのイベントログ取り込み - Windows Event Collector

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- 印刷用ページ

- はじめに

- Analytics

- Broker VMの設定と証明書のエクスポート

- ドメインコントローラーの設定

- 証明書のインポート

- Network Serviceをグループに追加

- ローカルグループ Event Logs Groupの追加

- wevtutilコマンドの実行

- グループポリシーの作成

- Firewallの作成

- グループポリシー(Windows Event Forwarding)の適用

- Broker VMの確認

- XQLクエリで確認

- 他のサーバのイベントログを収集する場合

- Tech Doc

はじめに

この記事ではBroker VMのWindows Event Collector(WEC)を使用して、

Windowsサーバー(ドメインコントローラー)のイベントログを収集する方法について説明します。

Windowsのイベントログは、Windows OSのWindows Event Forwarding(WEF)により、

HTTPSでBroker VM(WEC)へ転送され、その後Cortex XDRに取り込まれます。

WEFについてはこちらを参照ください。

Analytics

WECを使用することでIdentity AnalyticsなどによるID脅威保護に使用することが可能になります。

WECによって収集したデータによるAnalyticsはこちら から確認できます。

Broker VMの設定と証明書のエクスポート

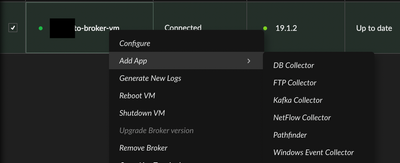

Broker VMの設定画面から対象のBroker VMを選択し、

[Add App] - [Windows Event Collector]を選択します。

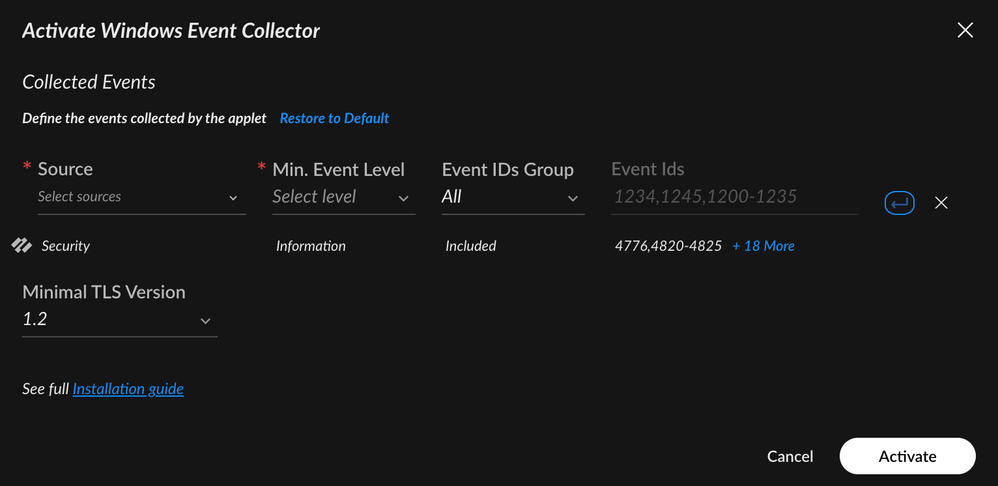

"Collected Events"を見ると、Sourceに"Security"という名前でデフォルトの収集対象のイベントレベル、イベントIDが選択されています。

収集対象のイベントIDが他にある場合はこの画面で追加しますが、ここでは行いません。

TLS Version 1.2を選択し、[Activate]をクリックします。

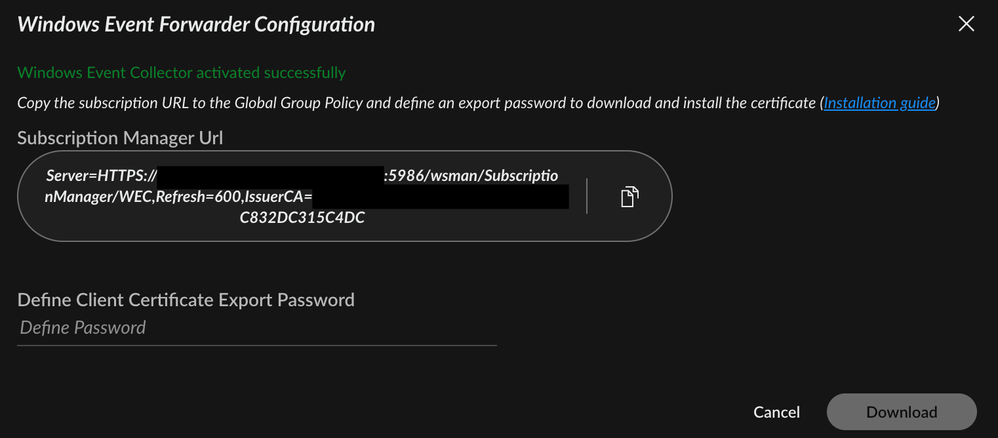

Activateされ、"Subscription Manger Url"が生成されます。この内容をコピーして控えておきます。

Windows OS側で実施するサブスクリプションマネージャーの登録で必要になります。

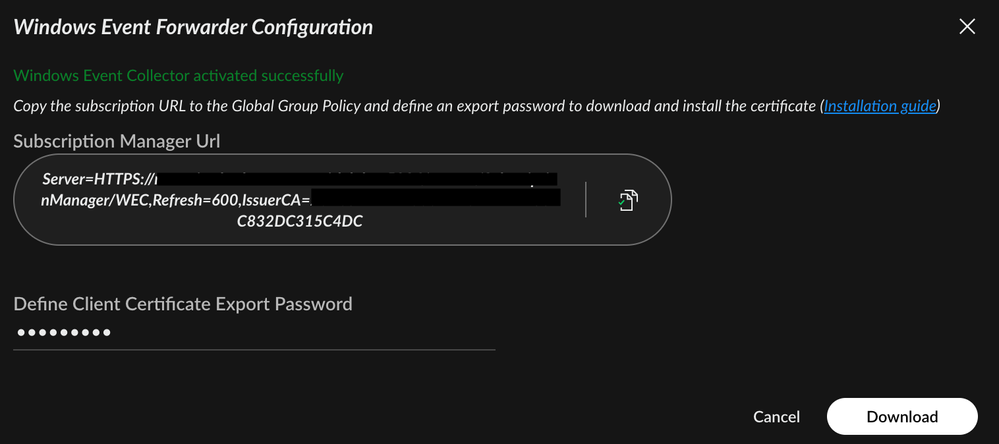

"Define Client Certificate Export Password"にパスワードを入力します。

この後のダウンロードする証明書をWindowsサーバにインポートする際に必要になるので、

こちらも控えておきます。

[Download]をクリックします。

証明書がダウンロードされたのでこれを対象サーバーにコピーします。

ドメインコントローラーの設定

証明書のインポート

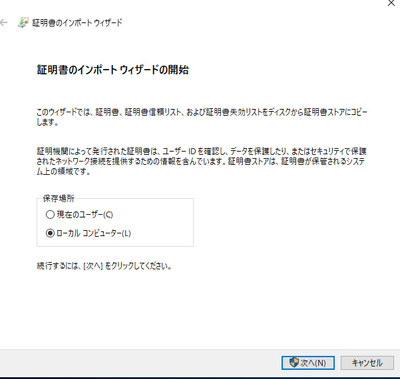

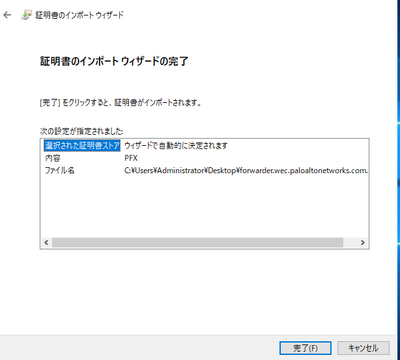

Broker VMからエクスポートした証明書をダブルクリックします。

"ローカルコンピューター"を選択して「次へ」

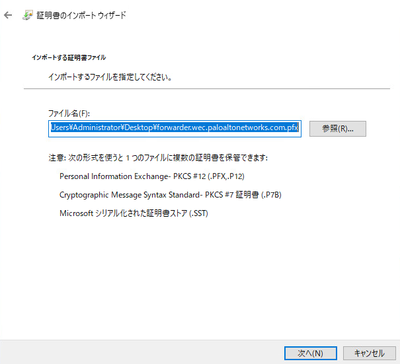

ファイル名に対象の証明書のファイルパスが定義されているのを確認して、

「次へ」

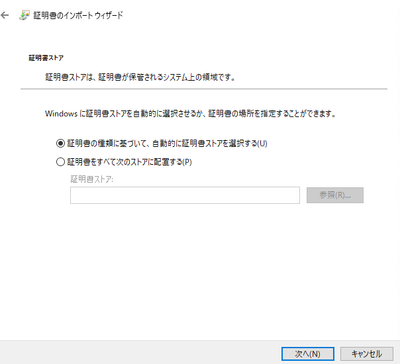

"証明書の信頼に基づいて・・・"を選択して「次へ」

「完了」をクリックします。

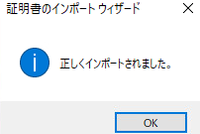

「OK」をクリックします。

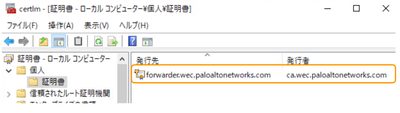

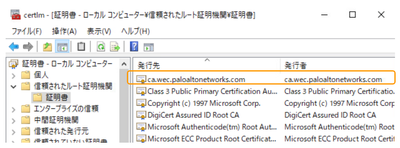

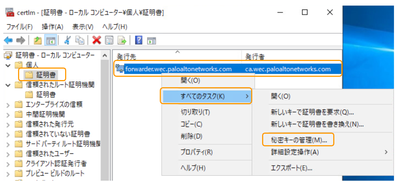

続いて登録の確認を行います。

「個人」-「証明書」

「信頼されたルート証明機関」-「証明書」

Network Serviceをグループに追加

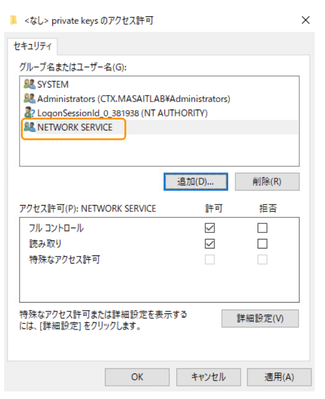

[個人]-[証明書]から証明書を右クリックし、

[すべてのタスク]-[機密キーの管理]をクリックします。

NETWORK SERVICEを追加し、[適用]、[OK]をクリックします。

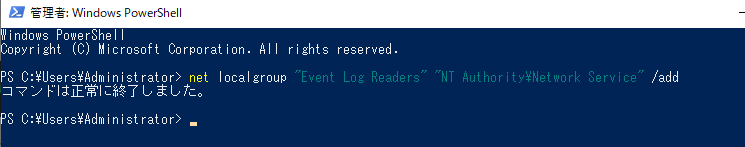

ローカルグループ Event Logs Groupの追加

Powershelで以下の通りコマンドを実行します。

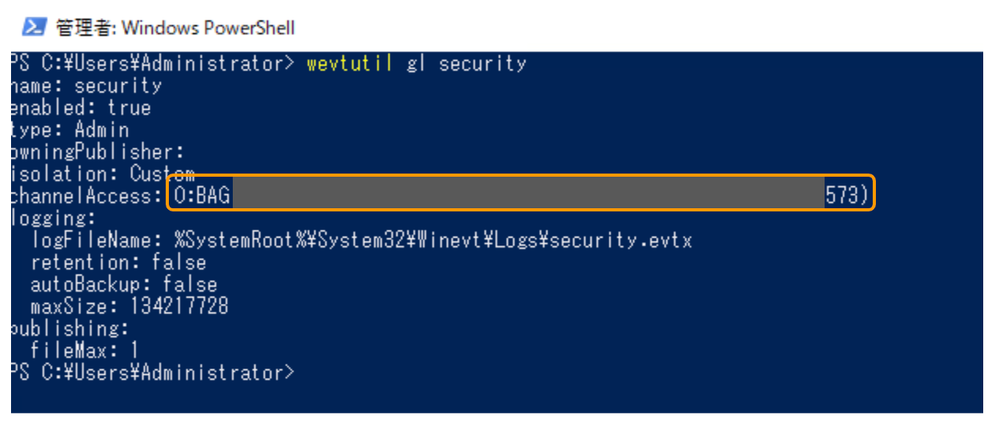

wevtutilコマンドの実行

Powershelで以下の通りコマンドを実行し、channelAccessに定義された値を控えておきます。

以下のコマンドで、控えておいた値を設定しwevtutilコマンドを実行します。

wevtutil sl security "/ca:<channelAccess value>(A;;0x1;;;S-1-5-20)"

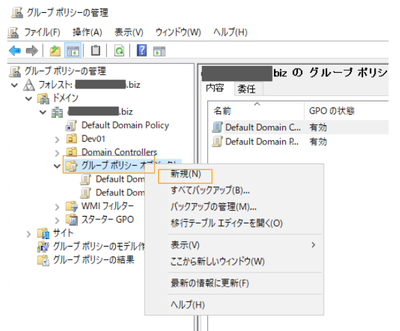

グループポリシーの作成

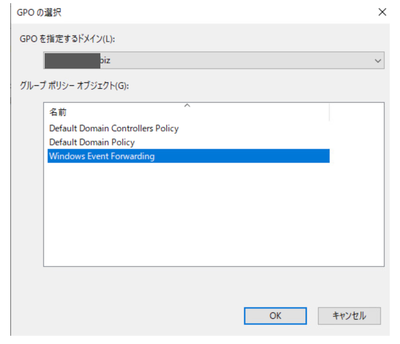

[フォレスト]-[ドメイン]-[自社のドメイン]-[グループポリシーオブジェクト]を右クリックし[新規]をクリックします。

Windows Event Forwardingという名前を入力し、[OK]をクリックします。

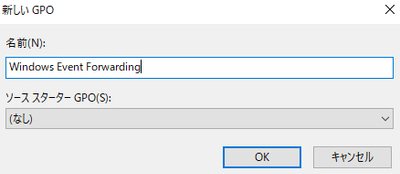

作成したWindows Event Forwardingグループポリシーを右クリックし[編集]をクリックします。

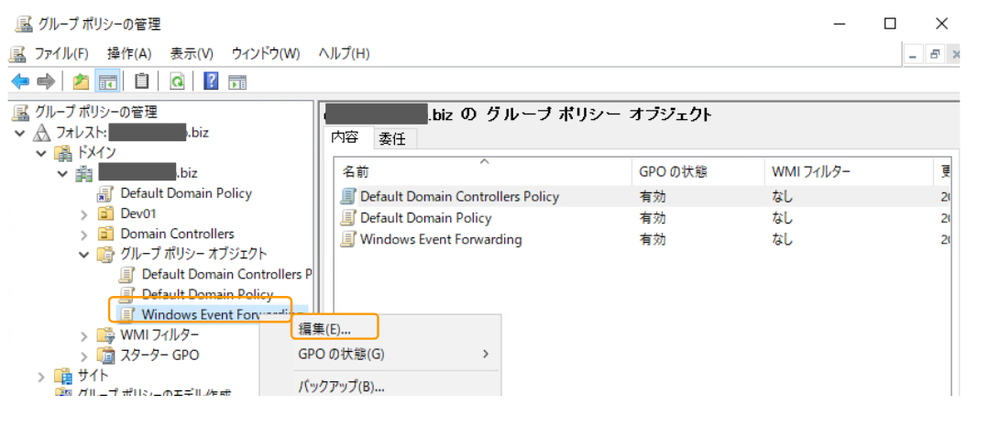

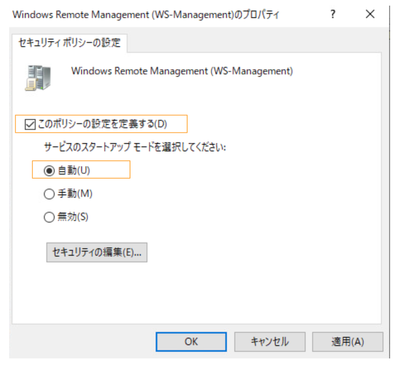

[コンピューターの構成]-[ポリシー]-[Windowsの設定]-[セキュリティ設定]-[システムサービス]から

Windows Remote Management(WS-Management)をクリックします。

[このポリシーの設定を定義する]にチェックを入れ、[自動]を選択し、

[適用]、[OK]をクリックします。

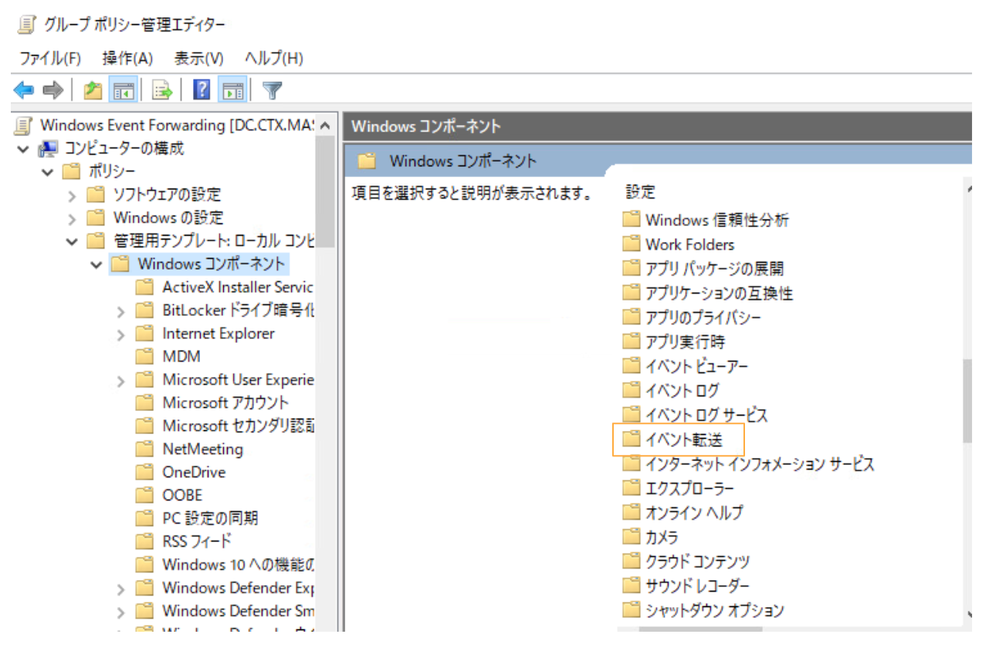

[コンピューターの構成]-[ポリシー]-[管理用テンプレートローカルコンピューター]-[Windowsコンポーネントから

[イベント転送]をクリックします。

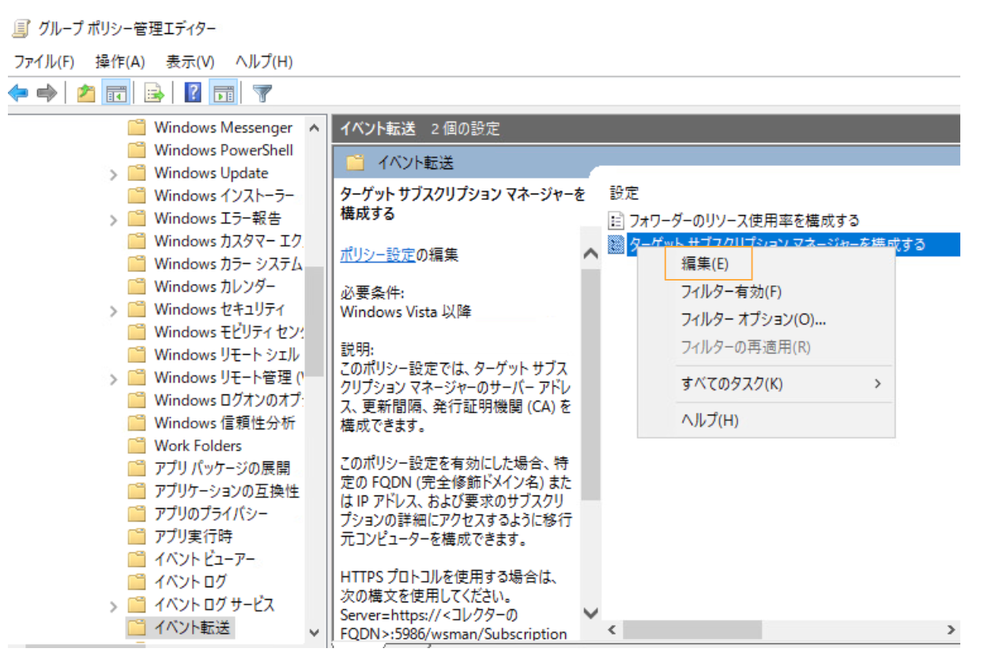

[ターゲットサブスクリプションマネージャーを構成する]を右クリックし[編集]をクリックします。

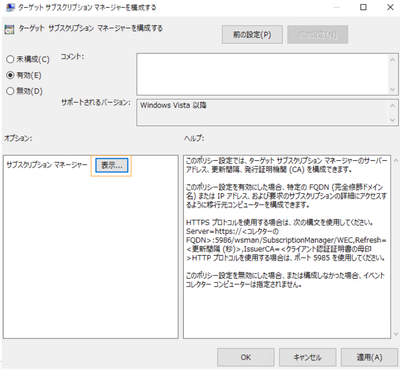

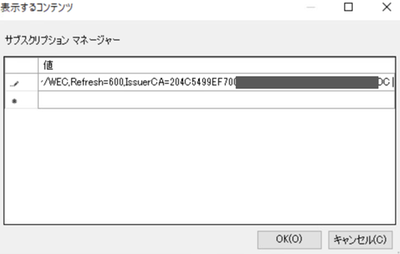

[有効]にチェックし、[表示]をクリックします。

Broker VMで生成されたSubscription Manger Urlを値に設定し[OK]をクリックします。

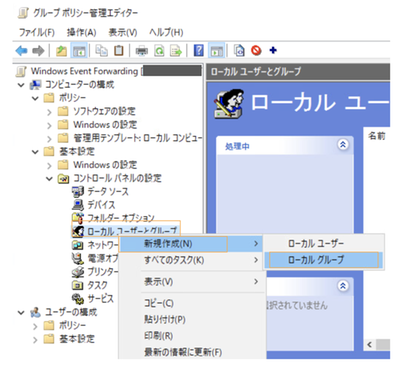

[コンピューターの構成]-[基本設定-[コントロールパネルの設定]-[ローカルユーザーとグループ]-

[新規作成]-[ローカルグループ]をクリックします。

グループ名で[Event Log Readers(ビルトイン)を入力し、

メンバーに[Network Service]を追加します。

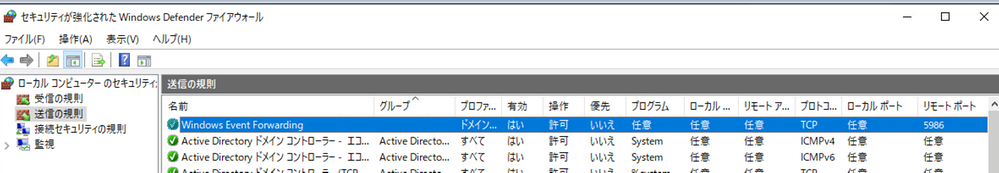

Firewallの作成

必要に応じてアウトバウンドルール(送信の規則)に、TCP、リモートポート[5986]を設定したルールを追加してください。

グループポリシー(Windows Event Forwarding)の適用

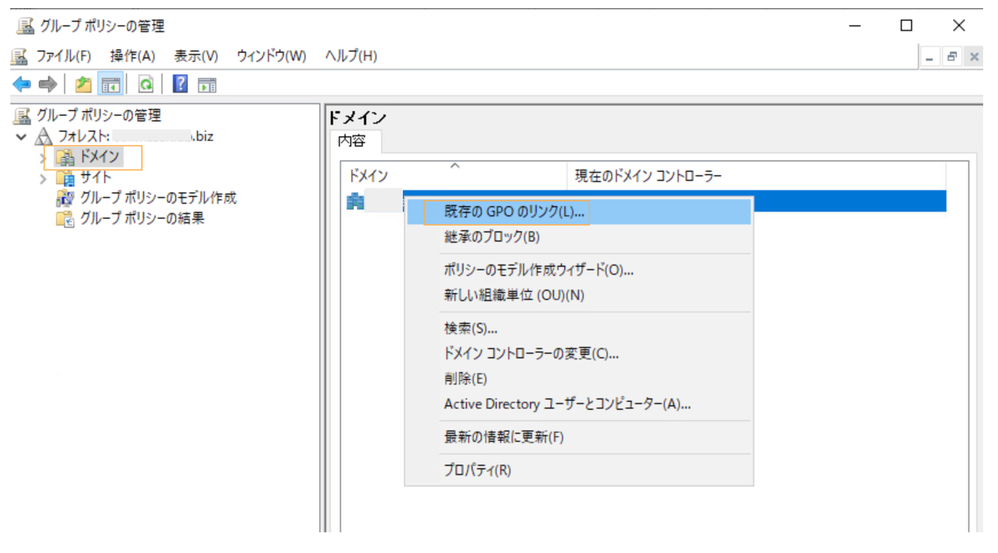

[フォレスト]-[ドメイン]を右クリックし[既存のGPOのリンク]をクリックします。

グループポリシーオブジェクトからWindows Event Forwardingを選択し[OK]をクリックします。

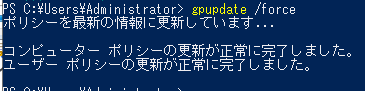

gpupdate /forceでポリシーを更新します。

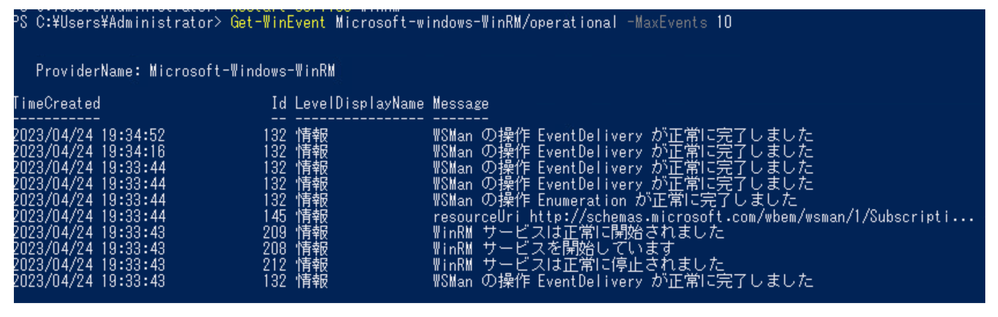

イベント転送確認のためGet-WinEventコマンドを実行します。

"WSManの操作 EventDeliveryが正常に完了しました"というメッセージが表示されれば、

正常にイベントが転送されことの確認になります。

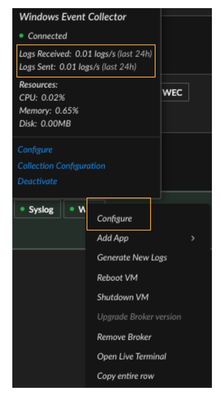

Broker VMの確認

Windows Event CollectorでLogs Received, Logs Sentでlps(logs per seconds)が表示されることを確認します。

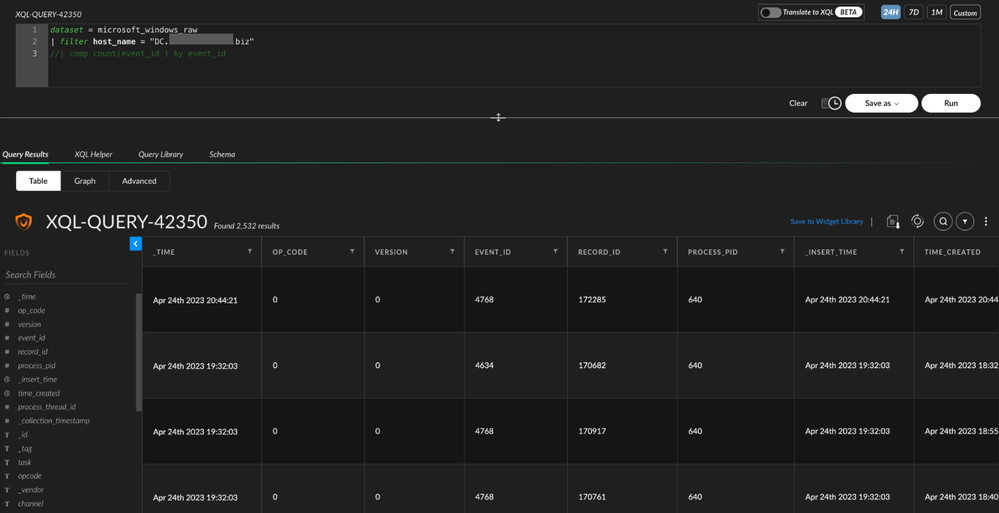

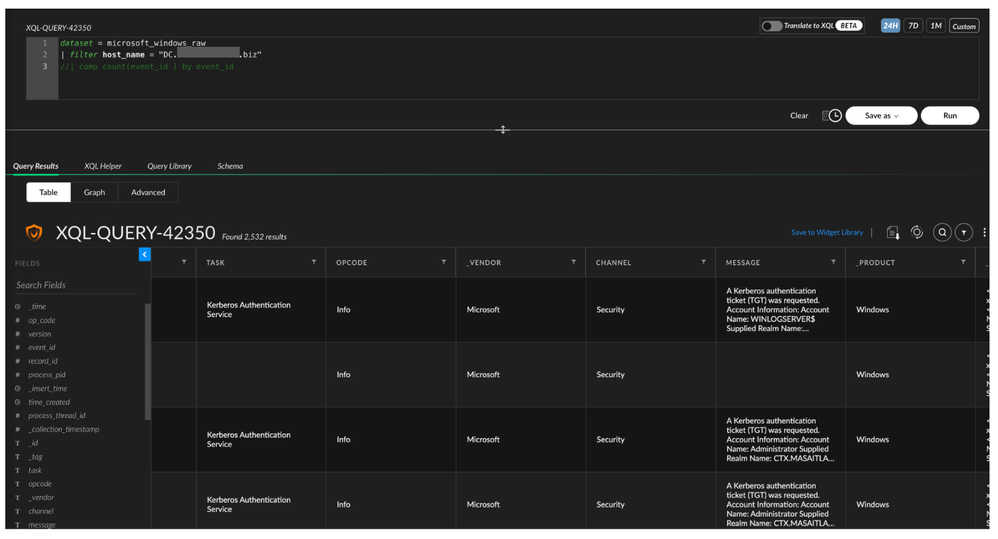

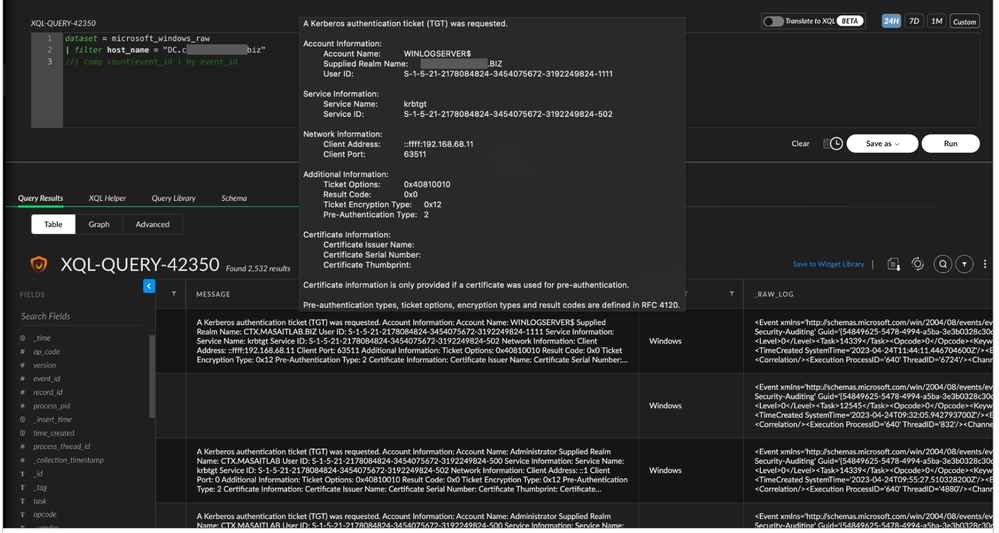

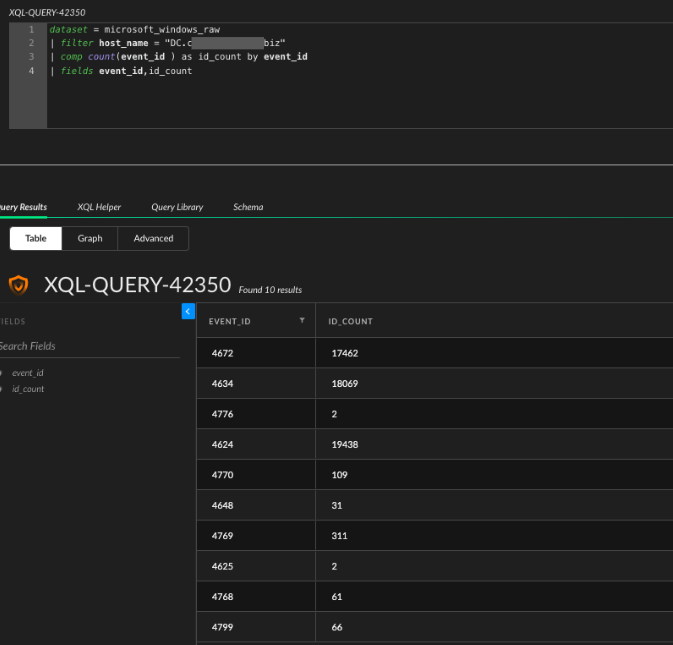

XQLクエリで確認

datasetはmicrosoft_windows_rawになります。以下のように検索してみて、

ログが取り込まれていることを確認してください。

他のサーバのイベントログを収集する場合

この手順ではドメイン配下にグループポリシーを適用しています。

特定のサーバーのログを収集したい時は、該当サーバー上でドメインコントローラ同様に、

上記手順内の

・証明書のインポート

・Network Serviceをグループに追加

・ローカルグループ Event Logs Groupの追加

・wevtutilコマンドの実行

の操作が必要になります。

Tech Doc

Broker VMのアクティベートはこちら

- 3406 閲覧回数

- 0 コメント

- 0 賞賛

- Cortex リリース情報 Apr 2024 in 設定、構築ガイド

- Cortex リリース情報 Feb 2024 in 設定、構築ガイド

- [Cortex XDR/XSIAM]データを指定のDatasetへ振り分ける - Parsing Rules - in 設定、構築ガイド

- [Cortex XDR/XSIAM]サードパーティのセキュリティセンサーアラートを取り込む - Syslog Collector - in 設定、構築ガイド

- [Cortex XDR/XSIAM]Broker VMを使用したサードパーティログ(JSONデータ)の取り込み - Files and Folders Collector in 設定、構築ガイド

-

Active Attack Surface Management

2 -

AI

2 -

Allow List

1 -

Aperture

1 -

App-ID

1 -

Apple

1 -

Artificial Intelligence

1 -

ASM

2 -

Attack Surface Management

2 -

AuditLogs

1 -

autofocus

2 -

Automation

1 -

Autonomous SOC

1 -

AWS

1 -

AWS CloudTrail

1 -

Azure AD

1 -

BIOC

2 -

Block List

1 -

Box

1 -

Broker VM

6 -

CIS Benchmark

1 -

Cloud

2 -

Cloud Inventory

1 -

comp

1 -

Copilot

1 -

Coretx Xpanse

1 -

Coretx XSOAR

1 -

Correlation Rules

1 -

Cortex

8 -

Cortex Agent

1 -

Cortex XDR

42 -

Cortex Xpanse

2 -

Cortex XSIAM

44 -

Cortex XSOAR

1 -

cyber hygiene

2 -

Dashboard

1 -

dedup

1 -

Demo

1 -

Device Control

1 -

DHCP

1 -

EASM

2 -

Endpoint

5 -

external alert

1 -

filter

1 -

Forensic Module

1 -

Forrester

1 -

GigaOm

1 -

Host Firewall

2 -

Host Insights

1 -

HTTP Collector

1 -

IaaS

1 -

Identity Threat Detection and Response

1 -

IOC

1 -

iOS

1 -

iPad

1 -

ISMAP

1 -

ISO

1 -

Isolation

1 -

ITDR

1 -

Kubernetes

1 -

Logs

1 -

Lookup

1 -

machine learning

1 -

Microsoft 365

1 -

MITRE Engenuity

1 -

NDR

1 -

network_story

1 -

ngfw

1 -

Parsing Rules

2 -

Prevent

5 -

prisma access

1 -

privacy

1 -

Pro per EP

18 -

Pro per GB

10 -

Pro per TB

7 -

Release Information

1 -

Report template

1 -

Reports

1 -

Response Action

1 -

Restriction Security Profile

1 -

Risk Management

1 -

SaaS

1 -

Scheduled Queries

1 -

SOAR

1 -

SOC

1 -

SOC2

1 -

syslog collector

1 -

Threat

3 -

trust center

1 -

UEBA

1 -

User Notifications

1 -

User-ID

1 -

VPC Flow logs

1 -

WEF

1 -

Widgets

1 -

WildFire

3 -

XDR Collector

1 -

XQL

12 -

XSIAM

1 -

概要や特徴説明

4 -

製品機能

3

- « 前へ

- 次へ »