- Access exclusive content

- Connect with peers

- Share your expertise

- Find support resources

Click Preferences to customize your cookie settings.

Unlock your full community experience!

CVE-2023-38046 PAN-OS: 구성 커밋 중 시스템 파일 및 리소스 읽기

- LIVEcommunity

- Discussions

- Cloud Delivered Security Services

- Threat & Vulnerability

- CVE-2023-38046 PAN-OS: 구성 커밋 중 시스템 파일 및 리소스 읽기

- Subscribe to RSS Feed

- Mark Topic as New

- Mark Topic as Read

- Float this Topic for Current User

- Printer Friendly Page

CVE-2023-38046 PAN-OS: 구성 커밋 중 시스템 파일 및 리소스 읽기

- Mark as New

- Subscribe to RSS Feed

- Permalink

07-17-2023 12:36 AM

원본 링크

https://security.paloaltonetworks.com/CVE-2023-38046

공격 벡터: 네트워크

범위: 변경 없음

공격 복잡도: 낮음

기밀성 영향: 높음

필요한 권한: 높음

무결성 영향: 낮음

사용자 상호 작용: 없음

가용성 영향: 없음

게시 2023-07-13

업데이트 2023-07-13

참조 PAN-208922

외부에서 발견됨

설명:

Palo Alto Networks PAN-OS 소프트웨어에는 특별히 생성된 구성을 커밋할 권한을 가진 인증된 관리자가 시스템의 로컬 파일 및 리소스를 읽을 수 있는 취약점이 존재합니다.

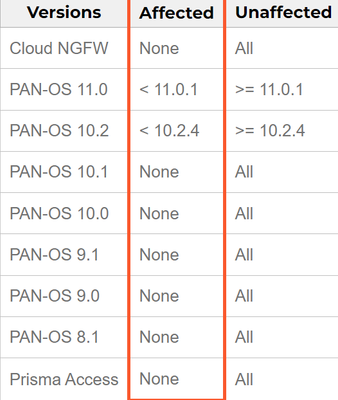

제품 상태:

심각도:중간

CVSSv3.1 기본 점수:5.5 (CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:L/A:N)

익스플로잇 현황

팔로알토 네트웍스는 이 문제를 악의적으로 악용하는 사례에 대해 알지 못합니다.

약점 유형

CWE-610 다른 영역의 리소스에 대한 외부 제어 참조(https://cwe.mitre.org/data/definitions/610)

해결 방법

이 문제는 PAN-OS 10.2.4, PAN-OS 11.0.1 및 이후 모든 PAN-OS 버전에서 수정되었습니다.

해결 방법 및 완화

이 문제를 해결하려면 공격자가 PAN-OS에 대한 인증된 액세스 권한이 있어야 합니다. PAN-OS 보안을 위한 모범 사례를 따르면 이 문제의 영향을 완화할 수 있습니다. PAN-OS 기술 문서(https://docs.paloaltonetworks.com/best-practices)에서 관리 액세스 보안을 위한 모범 사례를 검토하세요.

- Mark as New

- Subscribe to RSS Feed

- Permalink

07-23-2023 09:57 PM - edited 07-26-2023 09:02 PM

If you are concerned about security vulnerabilities in PAN-OS or any other software, I recommend checking official sources such as the National Vulnerability Database (NVD) or the vendor's security advisories for the most up-to-date and accurate information. These sources provide detailed information about known vulnerabilities, including their severity, impact, and available patches or mitigations. Popeyes Guest Experience Survey

- 2304 Views

- 1 replies

- 0 Likes

Show your appreciation!

Click Accept as Solution to acknowledge that the answer to your question has been provided.

The button appears next to the replies on topics you’ve started. The member who gave the solution and all future visitors to this topic will appreciate it!

These simple actions take just seconds of your time, but go a long way in showing appreciation for community members and the LIVEcommunity as a whole!

The LIVEcommunity thanks you for your participation!

- We are trying to allow particular website to particular user but the same is not occuring in Advanced URL Filtering Discussions

- Alert on domain fronting attempt in Advanced Threat Prevention Discussions

- Does vulnerability-CVE-2023-51385 have any impact on PanOS firewalls, Panorama or Wildfire? in Advanced Threat Prevention Discussions

- panos-cve-2020-2039 in Advanced Threat Prevention Discussions

- URL filtering policy is not enforced on TLS handshakes for decrypted HTTPS sessions (panos-cve-2020- 2035) in Advanced Threat Prevention Discussions